En el vasto mundo de las redes y sistemas, la máscara de red es una herramienta fundamental que se utiliza para identificar y clasificar las direcciones IP en una red. Esta pequeña pero poderosa herramienta juega un papel crucial en la segmentación de redes y en el enrutamiento eficiente de paquetes de datos. En este artículo, exploraremos qué es exactamente una máscara de red, cómo funciona y cómo se aplica en el contexto de las redes y sistemas. También presentaremos ejemplos para ayudar a ilustrar su aplicación práctica.

¿Qué es una máscara de red, para qué sirve y cómo funciona?

En su esencia más básica, una máscara de red es una combinación de bits que se utiliza para separar una dirección IP en dos partes: la red y el host. Una dirección IP consiste en una serie de números separados por puntos, como por ejemplo: 192.168.0.1. La máscara de red se utiliza para especificar qué parte de la dirección IP corresponde a la red y cuál corresponde al host.

La máscara de red se representa típicamente como una serie de 32 bits, donde los bits de valor ‘1’ indican la parte de la dirección IP que se reserva para identificar la red, mientras que los bits de valor ‘0’ corresponden a la parte que se utiliza para identificar el host. Por ejemplo, una máscara de red común es 255.255.255.0, que se representa en formato binario como 11111111.11111111.11111111.00000000. Aquí, los primeros 24 bits corresponden a la red, mientras que los últimos 8 bits identifican el host.

Cuando una máscara de red se aplica a una dirección IP, los bits de la dirección IP se comparan con los bits de la máscara de red utilizando una operación AND lógica. Esta operación lógica resulta en una nueva dirección IP que representa la red a la que pertenece el host. Por ejemplo, si tenemos la dirección IP 192.168.0.1 y la máscara de red 255.255.255.0, al aplicar la operación AND lógica, obtendremos la dirección de red 192.168.0.0.

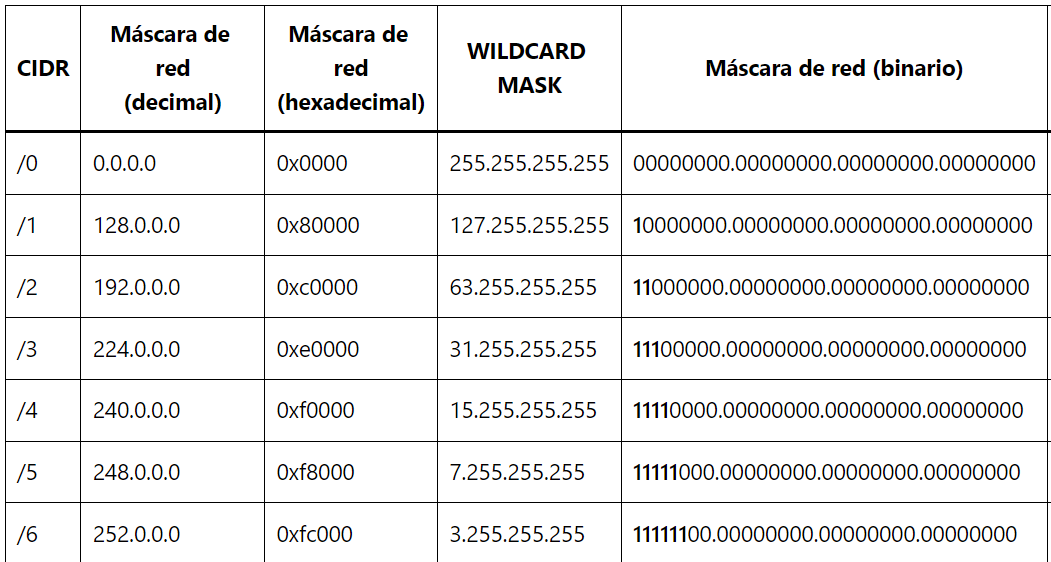

Tabla completa de máscaras de red

Tabla de máscaras de subred completa y que puedes descargar para tus tareas diarias de administrador del sistemas. Incluye notación CIDR (abreviatura), máscara de subred en decimal, binario y hexadecimal, CISCO Wildcard Mask, todas las direcciones disponibles en esa máscara de subred y la ecuación. Tiene una entrada en la parte superior de la hoja de trabajo para encontrar todo.

| CIDR | Máscara de red (decimal) | Máscara de red (hexadecimal) | WILDCARD MASK | Máscara de red (binario) | AVAILABLE ADDRESSES | |

|---|---|---|---|---|---|---|

| /0 | 0.0.0.0 | 0x0000 | 255.255.255.255 | 00000000.00000000.00000000.00000000 | 4.294.967.296 | 232 |

| /1 | 128.0.0.0 | 0x80000 | 127.255.255.255 | 10000000.00000000.00000000.00000000 | 2.147.483.648 | 231 |

| /2 | 192.0.0.0 | 0xc0000 | 63.255.255.255 | 11000000.00000000.00000000.00000000 | 1.073.741.824 | 230 |

| /3 | 224.0.0.0 | 0xe0000 | 31.255.255.255 | 11100000.00000000.00000000.00000000 | 536.870.912 | 229 |

| /4 | 240.0.0.0 | 0xf0000 | 15.255.255.255 | 11110000.00000000.00000000.00000000 | 268.435.456 | 228 |

| /5 | 248.0.0.0 | 0xf8000 | 7.255.255.255 | 11111000.00000000.00000000.00000000 | 134.217.728 | 227 |

| /6 | 252.0.0.0 | 0xfc000 | 3.255.255.255 | 11111100.00000000.00000000.00000000 | 67.108.864 | 226 |

| /7 | 254.0.0.0 | 0xfe000 | 1.255.255.255 | 11111110.00000000.00000000.00000000 | 33.554.432 | 225 |

| /8 | 255.0.0.0 | 0xff000 | 0.255.255.255 | 11111111.00000000.00000000.00000000 | 16.777.216 | 224 |

| /9 | 255.128.0.0 | 0xff8000 | 0.127.255.255 | 11111111.10000000.00000000.00000000 | 8.388.608 | 223 |

| /10 | 255.192.0.0 | 0xffc000 | 0.63.255.255 | 11111111.11000000.00000000.00000000 | 4.194.304 | 222 |

| /11 | 255.224.0.0 | 0xffe000 | 0.31.255.255 | 11111111.11100000.00000000.00000000 | 2.097.152 | 221 |

| /12 | 255.240.0.0 | 0xfff000 | 0.15.255.255 | 11111111.11110000.00000000.00000000 | 1.048.576 | 220 |

| /13 | 255.248.0.0 | 0xfff800 | 0.7.255.255 | 11111111.11111000.00000000.00000000 | 524.288 | 219 |

| /14 | 255.252.0.0 | 0xfffc00 | 0.3.255.255 | 11111111.11111100.00000000.00000000 | 262.144 | 218 |

| /15 | 255.254.0.0 | 0xfffe00 | 0.1.255.255 | 11111111.11111110.00000000.00000000 | 131.072 | 217 |

| /16 | 255.255.0.0 | 0xffff00 | 0.0.255.255 | 11111111.11111111.00000000.00000000 | 65.536 | 216 |

| /17 | 255.255.128.0 | 0xffff800 | 0.0.127.255 | 11111111.11111111.10000000.00000000 | 32.768 | 215 |

| /18 | 255.255.192.0 | 0xffffc00 | 0.0.63.255 | 11111111.11111111.11000000.00000000 | 16.384 | 214 |

| /19 | 255.255.224.0 | 0xffffe00 | 0.0.31.255 | 11111111.11111111.11100000.00000000 | 8.192 | 213 |

| /20 | 255.255.240.0 | 0xfffff00 | 0.0.15.255 | 11111111.11111111.11110000.00000000 | 4.096 | 212 |

| /21 | 255.255.248.0 | 0xfffff80 | 0.0.7.255 | 11111111.11111111.11111000.00000000 | 2.048 | 211 |

| /22 | 255.255.252.0 | 0xfffffc0 | 0.0.3.255 | 11111111.11111111.11111100.00000000 | 1.024 | 210 |

| /23 | 255.255.254.0 | 0xfffffe0 | 0.0.1.255 | 11111111.11111111.11111110.00000000 | 512 | 29 |

| /24 | 255.255.255.0 | 0xffffff0 | 0.0.0.255 | 11111111.11111111.11111111.00000000 | 256 | 28 |

| /25 | 255.255.255.128 | 0xffffff80 | 0.0.0.127 | 11111111.11111111.11111111.10000000 | 128 | 27 |

| /26 | 255.255.255.192 | 0xffffffc0 | 0.0.0.63 | 11111111.11111111.11111111.11000000 | 64 | 26 |

| /27 | 255.255.255.224 | 0xffffffe0 | 0.0.0.31 | 11111111.11111111.11111111.11100000 | 32 | 25 |

| /28 | 255.255.255.240 | 0xfffffff0 | 0.0.0.15 | 11111111.11111111.11111111.11110000 | 16 | 24 |

| /29 | 255.255.255.248 | 0xfffffff8 | 0.0.0.7 | 11111111.11111111.11111111.11111000 | 8 | 23 |

| /30 | 255.255.255.252 | 0xfffffffc | 0.0.0.3 | 11111111.11111111.11111111.11111100 | 4 | 22 |

| /31 | 255.255.255.254 | 0xfffffffe | 0.0.0.1 | 11111111.11111111.11111111.11111110 | 2 | 21 |

Aplicaciones prácticas de la máscara de red

Ahora que hemos cubierto los conceptos básicos de las máscaras de red, es importante entender cómo se aplican en el mundo real. Aquí hay algunos ejemplos para ilustrar su utilidad:

Ejemplo 1: Subredes

Una de las principales aplicaciones de las máscaras de red es la creación de subredes. Las subredes permiten dividir una red en redes más pequeñas y más manejables. Por ejemplo, si tenemos una red con la dirección IP 192.168.0.0 y aplicamos una máscara de red 255.255.255.0, podemos crear hasta 254 subredes, cada una con su propia gama de direcciones IP y sus propios hosts.

Ejemplo 2: Enrutamiento

En el enrutamiento de paquetes, las máscaras de red son esenciales para determinar la ruta más eficiente para enviar datos a través de una red. Los routers utilizan la máscara de red para comparar la dirección IP de destino de un paquete con su tabla de enrutamiento. Al analizar la parte de la dirección IP correspondiente a la red, el router puede determinar hacia dónde enviar el paquete para que llegue a su destino de manera rápida y eficiente.

Ejemplo 3: Control de acceso

Las máscaras de red también se utilizan en el control de acceso a una red. Por ejemplo, se pueden establecer reglas de firewall basadas en las máscaras de red para permitir o denegar el acceso a determinadas direcciones IP o rangos de direcciones IP. Esto ayuda a garantizar la seguridad y protección de la red al limitar el acceso solo a las direcciones IP autorizadas.