La seguridad en la red es fundamental para proteger los sistemas informáticos y los datos de las amenazas y ataques malintencionados. Los fundamentos de la seguridad en la red incluyen el control de acceso, la protección contra virus y malware, la protección de la privacidad y la confidencialidad de los datos y la protección contra ataques de denegación de servicio, intrusiones y la explotación de vulnerabilidades.

Vulnerabilidades y amenazas a la seguridad

Tipos de amenazas

Tenemos cuatro tipos de amenazas cuando se accede por completo a la red:

El robo de información es un problema común en la red. Los piratas informáticos pueden acceder a sistemas y redes, y robar información confidencial, como datos financieros, de tarjetas de crédito, contraseñas y otra información personal. Esta información se puede utilizar para fines malintencionados, como el robo de identidad, la extorsión o la venta en el mercado negro.

La manipulación y pérdida de datos también son preocupaciones importantes de seguridad en la red. Los hackers pueden alterar o borrar datos críticos, lo que puede tener graves consecuencias para las empresas y las personas. Esto puede causar daños financieros, legales o incluso poner en peligro la vida de las personas, especialmente en sistemas críticos como los sistemas de control de tráfico aéreo o sistemas médicos.

El robo de identidad es otro problema grave de seguridad en la red. Los hackers pueden obtener información personal de los usuarios, como nombres, direcciones, números de identificación, etc. con el fin de crear una identidad falsa o acceder a cuentas bancarias y financieras. Esto puede resultar en pérdidas financieras significativas y en casos extremos puede tener efectos devastadores en la vida personal y profesional de las personas.

La interrupción del servicio es también un riesgo importante para la seguridad en la red. Los ataques de denegación de servicio (DoS) pueden hacer que los sistemas o sitios web sean inaccesibles, lo que puede causar problemas financieros o interrumpir servicios esenciales. Los sistemas críticos, como los sistemas de control de tráfico aéreo o los sistemas de energía, pueden ser especialmente vulnerables a los ataques de interrupción del servicio.

Tipos de vulnerabilidades

Las vulnerabilidades en la red son aquellas debilidades o fallas en la seguridad de los sistemas informáticos que permiten que un atacante pueda acceder, dañar o robar información valiosa de una organización o usuario.

Entre las vulnerabilidades tecnológicas, se encuentran aquellas relacionadas con los sistemas operativos, aplicaciones y dispositivos. Por ejemplo, los sistemas operativos obsoletos o sin actualizaciones de seguridad, los programas con errores de programación o sin parches de seguridad, y los dispositivos con contraseñas débiles o por defecto.

Las vulnerabilidades de configuración se refieren a las fallas en la configuración de los sistemas y servicios de red, lo que puede permitir el acceso no autorizado o el robo de información. Algunos ejemplos de estas vulnerabilidades son el uso de contraseñas débiles o compartidas, la falta de actualizaciones en los sistemas y la mala configuración de los cortafuegos.

Las vulnerabilidades de política están relacionadas con las políticas de seguridad y privacidad de una organización o empresa. Estas pueden incluir la falta de políticas claras de seguridad y privacidad, la falta de capacitación en seguridad para el personal, y la falta de medidas de seguridad física para los dispositivos y sistemas.

Para protegerse de estas vulnerabilidades, es importante implementar medidas de seguridad sólidas, como mantener los sistemas y software actualizados, implementar contraseñas seguras y utilizar herramientas de seguridad para proteger los dispositivos y sistemas de red. Además, es importante tener políticas de seguridad y privacidad claras y asegurarse de que todo el personal esté capacitado en seguridad y tenga acceso solo a la información necesaria para realizar sus tareas.

Seguridad física

Un aspecto importante a considerar en la red es la seguridad física de los dispositivos, ya que si se comprometen físicamente, alguien malintencionado puede impedir el uso de los recursos de la red.

Existen cuatro tipos de amenazas físicas:

- Amenazas de hardware: daños físicos a servidores, enrutadores, conmutadores, planta de cableado y estaciones de trabajo.

- Amenazas del entorno: temperaturas extremas (muy altas o muy bajas) o humedad excesiva o insuficiente.

- Amenazas eléctricas: sobretensiones, bajadas de voltaje, ruido eléctrico y pérdida total de energía.

- Amenazas de mantenimiento: mala manipulación de los componentes eléctricos clave (descargas electrostáticas), falta de piezas críticas, cableado deficiente y etiquetado inadecuado.

Para abordar estos problemas, es importante crear e implementar un plan de seguridad física efectivo.

Ataques de red

Tipos de malware

Los tipos de malware son programas maliciosos diseñados para infiltrarse en un sistema de computadora sin el conocimiento o consentimiento del usuario. A continuación, describiré tres de los tipos de malware más comunes:

- Virus: un virus es un programa malicioso que se adhiere a un archivo existente en una computadora y se propaga infectando otros archivos. Una vez que un virus infecta un sistema, puede causar una serie de problemas, como la eliminación de archivos importantes, la ralentización del sistema y la recopilación de información personal.

- Gusanos: los gusanos son programas maliciosos que se propagan a través de redes de computadoras. A diferencia de los virus, los gusanos no se adhieren a un archivo existente, sino que se replican y se envían a otras computadoras a través de la red. Los gusanos pueden causar una serie de problemas, como la ralentización de la red y la recopilación de información personal.

- Caballo de Troya: un caballo de Troya es un programa malicioso que se hace pasar por un programa legítimo y atractivo para el usuario, como un juego o una aplicación útil. Una vez que se instala el programa, el caballo de Troya puede causar una serie de problemas, como la recopilación de información personal y la apertura de una puerta trasera para que otros programas maliciosos ingresen al sistema.

Es importante tener un software antivirus actualizado y estar atento a los correos electrónicos y sitios web sospechosos para evitar la infección por malware.

Ataques de reconocimiento

Además de los ataques de código malintencionado, las redes pueden ser víctimas de diversos tipos de ataques de red que se pueden clasificar en tres categorías principales:

- Ataques de reconocimiento: se refieren al descubrimiento y mapeo de sistemas, servicios o vulnerabilidades.

- Ataques de acceso: consisten en la manipulación no autorizada de datos, el acceso al sistema o privilegios de usuario.

- Denegación de servicio (DoS): implican la desactivación o corrupción de redes, sistemas o servicios.

Para llevar a cabo ataques de reconocimiento, los actores de amenazas externas pueden utilizar herramientas en línea como nslookup o whois para determinar el espacio de direcciones IP asignado a una corporación o entidad específica. Una vez que se determina este espacio de dirección IP, un actor de amenazas puede hacer ping a las direcciones IP disponibles públicamente para identificar las direcciones que están activas. Para automatizar este proceso, el actor de amenazas puede utilizar herramientas de escaneo de ping como fping o gping.

Ataques con acceso

Los ataques con acceso en la red son un conjunto de técnicas utilizadas por los ciberdelincuentes para acceder de manera no autorizada a sistemas informáticos. Algunos de los ataques más comunes dentro de esta categoría son los siguientes:

- Ataques de contraseña: Consiste en intentar adivinar la contraseña de un usuario con el objetivo de acceder a su cuenta. Los atacantes utilizan técnicas como la fuerza bruta o el diccionario para probar diferentes combinaciones de contraseñas hasta encontrar la correcta.

- Explotación de confianza: Este ataque se aprovecha de la confianza que los usuarios tienen en ciertos servicios o en otras personas para obtener acceso no autorizado. Por ejemplo, un atacante puede hacerse pasar por un empleado de soporte técnico de una empresa para obtener información confidencial de un usuario.

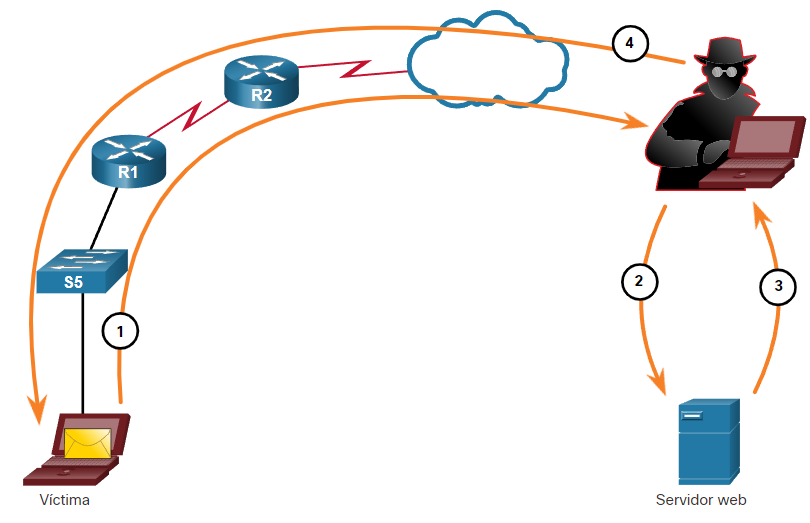

- Redireccionamiento de puertos: Este ataque consiste en redirigir el tráfico de red desde un puerto legítimo a uno malicioso. De esta manera, el atacante puede interceptar y manipular la información que se transmite.

- Ataque Man-in-the-Middle: Este ataque implica que un atacante se coloca en el medio de la comunicación entre dos partes y puede interceptar, modificar o suplantar la información que se está transmitiendo. Este ataque es especialmente peligroso en conexiones no encriptadas.

En general, los ataques con acceso en la red pueden ser muy peligrosos para la seguridad de los sistemas informáticos y la privacidad de los usuarios. Por esta razón, es importante mantener los sistemas actualizados, utilizar contraseñas seguras y desconfiar de cualquier solicitud de información confidencial que se reciba de forma sospechosa.

Ataques de denegación de servicio

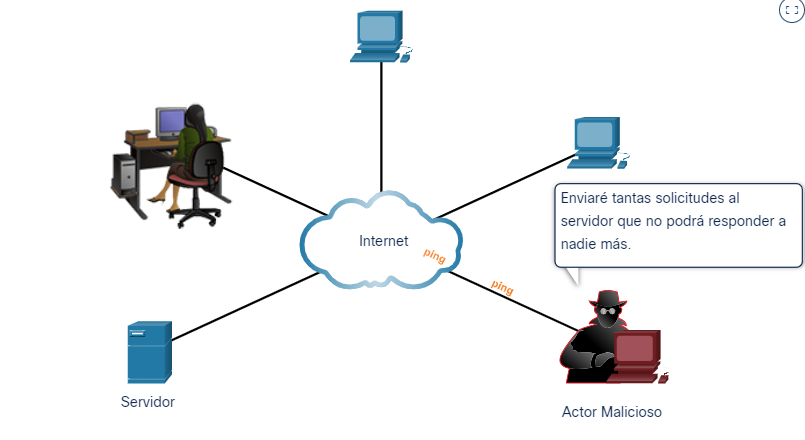

Los ataques de denegación de servicio (DoS) son una técnica que se utiliza para interrumpir el funcionamiento de un sitio web o servicio en línea. En un ataque DoS, el atacante envía una gran cantidad de solicitudes al servidor objetivo, lo que hace que este último se sobrecargue y no pueda procesar todas las solicitudes. Esto provoca que el sitio web o servicio se vuelva lento o, en algunos casos, se bloquee por completo.

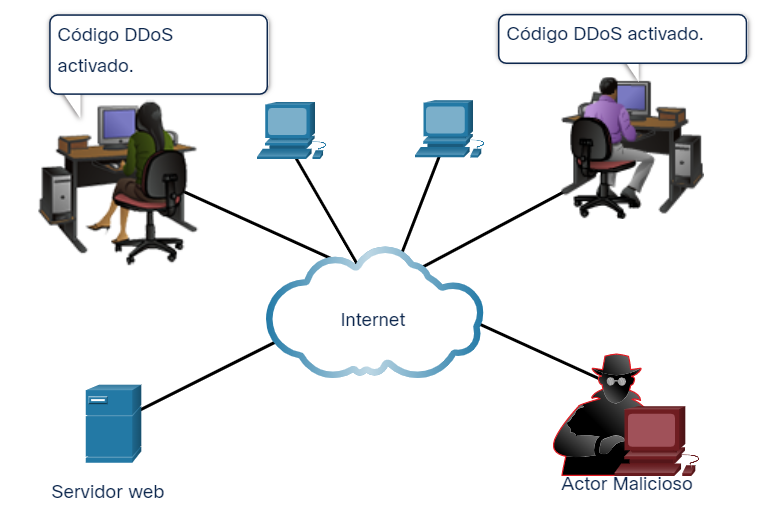

Existen diferentes tipos de ataques DoS, pero los más comunes son los ataques de denegación de servicio distribuido (DDoS). En este tipo de ataque, el atacante utiliza una red de dispositivos infectados (también conocidos como «bots») para enviar solicitudes al servidor objetivo. Estos bots son controlados por un programa malicioso conocido como «botnet«, que es capaz de coordinar y sincronizar los ataques para maximizar su efectividad.

La principal diferencia entre un ataque DoS y un ataque DDoS es que en el primero, el atacante utiliza un único dispositivo para enviar las solicitudes al servidor objetivo, mientras que en el segundo, se utilizan múltiples dispositivos que forman una botnet. Debido a que los ataques DDoS son mucho más poderosos que los ataques DoS, son mucho más difíciles de mitigar.

En resumen, los ataques DoS y DDoS son técnicas maliciosas utilizadas para interrumpir el funcionamiento de un sitio web o servicio en línea. Mientras que un ataque DoS utiliza un único dispositivo para enviar solicitudes al servidor objetivo, un ataque DDoS utiliza múltiples dispositivos que forman una botnet. Los ataques DDoS son mucho más poderosos y difíciles de mitigar que los ataques DoS.

Mitigaciones de ataque a la red

Enfoque de Defensa en Profundidad

Una forma de evitar el acceso no autorizado de los actores de amenazas a las redes es proteger los dispositivos, como enrutadores, conmutadores, servidores y hosts. Para hacer esto, muchas organizaciones emplean un enfoque de defensa en profundidad, que consiste en utilizar una combinación de dispositivos y servicios de red que trabajan juntos.

En la imagen proporcionada se puede ver cómo se han implementado varios dispositivos y servicios de seguridad para proteger a los usuarios y activos de amenazas de TCP / IP. Además, todos los dispositivos de red, incluyendo el router y los switches, están protegidos mediante candados de combinación en sus respectivos iconos, lo que indica que se han protegido para prevenir que los actores de amenazas obtengan acceso y manipulen los dispositivos.

Mantener copias de seguridad

Mantener copias de seguridad en la red es una práctica muy importante para garantizar la integridad y disponibilidad de los datos.

Las copias de seguridad permiten recuperar información en caso de pérdida, daño o robo de datos, ya sea por accidente o por acciones malintencionadas. Además, en entornos empresariales, es una buena práctica cumplir con las regulaciones y normativas de protección de datos, como GDPR o HIPAA.

Para mantener copias de seguridad en la red, es necesario establecer una política de copias de seguridad que defina qué datos deben ser copiados, con qué frecuencia y en qué ubicación se almacenarán. Es importante elegir una solución de copia de seguridad confiable y adecuada para el tipo de datos y el entorno de red.

Las copias de seguridad pueden ser almacenadas en medios físicos, como discos duros externos, cintas magnéticas o DVD, o en la nube, a través de servicios como Google Drive, Dropbox o Amazon S3. Es recomendable mantener las copias de seguridad fuera de la red principal para evitar posibles ataques de ransomware o malware.

Por último, es importante realizar pruebas periódicas de recuperación de datos para asegurarse de que las copias de seguridad son efectivas y están actualizadas. La frecuencia de las pruebas dependerá de la criticidad de los datos y de la cantidad de cambios que se realicen en ellos.

Actualización, actualización y revisión

En la seguridad de redes, las actualizaciones, actualizaciones y revisiones son fundamentales para mantener la integridad y la seguridad de la información y los sistemas de una organización.

Las actualizaciones se refieren a la instalación de parches y correcciones de seguridad que abordan las vulnerabilidades conocidas en el software y el hardware utilizados en la red. Las actualizaciones también pueden incluir nuevas características y mejoras de rendimiento que pueden mejorar la seguridad en general. Es importante que las actualizaciones se implementen de manera oportuna para reducir el riesgo de ataques cibernéticos y violaciones de seguridad.

Las actualizaciones también pueden implicar la actualización del software y el hardware en la red para garantizar que estén en línea con las últimas versiones y tecnologías disponibles. Esto puede incluir la actualización de sistemas operativos, controladores de dispositivos y software de seguridad para garantizar que los dispositivos en la red estén funcionando con la última versión disponible.

La revisión es un proceso de análisis de los sistemas y procesos de seguridad de la red para identificar cualquier debilidad o vulnerabilidad que pueda ser explotada por atacantes cibernéticos. La revisión puede incluir pruebas de penetración, evaluación de vulnerabilidades y análisis de seguridad para garantizar que los sistemas y procesos de seguridad en la red estén funcionando de manera efectiva y cumplan con los estándares de seguridad.

Autenticación, autorización y contabilidad AAA

La autenticación, autorización y contabilidad AAA son procesos críticos para garantizar que solo los usuarios autorizados puedan acceder a los recursos de la red.

La autenticación se refiere al proceso de verificar la identidad de un usuario que intenta acceder a la red. Esto se puede lograr mediante el uso de contraseñas, tarjetas inteligentes, autenticación biométrica y otros métodos de autenticación. La autenticación ayuda a garantizar que solo los usuarios autorizados puedan acceder a la red y sus recursos.

La autorización es el proceso de verificar que un usuario autenticado tenga los permisos necesarios para acceder a los recursos específicos de la red. Esto se puede lograr mediante el uso de roles y permisos que establecen qué usuarios tienen acceso a qué recursos. La autorización ayuda a garantizar que los usuarios solo puedan acceder a los recursos de la red que tienen permitidos.

La contabilidad es el proceso de registrar y rastrear el uso de los recursos de la red. Esto puede incluir registrar el acceso a la red, el uso de recursos y las transacciones realizadas en la red. La contabilidad ayuda a garantizar la responsabilidad y la transparencia en el uso de los recursos de la red.

Firewalls

Un firewall es un software o hardware que actúa como una barrera de seguridad entre una red interna y externa, con el objetivo de proteger la red interna de accesos no autorizados y posibles amenazas.

El funcionamiento de un firewall se basa en la implementación de reglas de seguridad que determinan qué tráfico debe permitirse y cuál debe bloquearse. Para ello, analiza los paquetes de datos que entran y salen de la red, verificando su origen, destino, puerto y protocolo. De esta manera, los paquetes que cumplen con las reglas establecidas son permitidos, mientras que los que no las cumplen son bloqueados.

La DMZ (Demilitarized Zone) es una zona intermedia entre la red interna y la externa, donde se colocan los servidores que necesitan ser accesibles desde Internet, como servidores web o de correo electrónico. La DMZ se encuentra protegida por el firewall, pero permite un acceso limitado desde el exterior.

Existen varios tipos de firewalls, entre los que se destacan:

- Filtrado de paquetes: examina los paquetes de datos que entran y salen de la red, y decide si se deben permitir o bloquear en función de su dirección IP, puerto y protocolo.

- Filtrado de aplicaciones: se centra en el tráfico de aplicaciones y servicios específicos, permitiendo o bloqueando el acceso en función de las reglas establecidas.

- Filtrado de URL: controla el acceso a sitios web específicos en función de su dirección URL, bloqueando el acceso a sitios maliciosos o no autorizados.

- Inspección de estado de paquetes (SPI): utiliza la técnica de inspección de estado para analizar el tráfico entrante y saliente, verificando si corresponde a una conexión legítima y permitiendo el acceso solo a aquellos paquetes que cumplan con las reglas de seguridad establecidas.

Seguridad de terminales

La seguridad en los terminales es una cuestión crítica para cualquier organización, ya que los dispositivos móviles y computadoras portátiles son vulnerables a múltiples amenazas como virus, malware, phishing, robos y pérdidas. Por lo tanto, es importante implementar medidas de seguridad adecuadas para proteger la información y los sistemas que se manejan a través de estos dispositivos.

Seguridad de los dispositivos

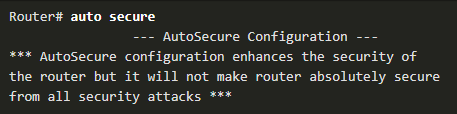

Cisco AutoSecure

Cisco AutoSecure es una característica de seguridad que se encuentra en los dispositivos Cisco IOS, diseñada para proteger la red y los dispositivos de las amenazas cibernéticas comunes. AutoSecure automatiza una serie de tareas de configuración de seguridad para ayudar a proteger la red contra ataques externos e internos.

AutoSecure implementa un conjunto de reglas de seguridad predeterminadas en el dispositivo, que incluyen la configuración de contraseñas fuertes, la restricción de acceso a los puertos, la configuración de la autenticación y el cifrado de contraseñas, la habilitación de la inspección de paquetes y la desactivación de los servicios no utilizados.

Además, AutoSecure también permite personalizar las reglas de seguridad en función de las necesidades de la red. Los administradores de red pueden configurar reglas adicionales o modificar las existentes utilizando la línea de comandos de Cisco IOS. De esta manera, se pueden establecer políticas de seguridad específicas para la organización y proteger la red contra amenazas específicas.

La implementación de AutoSecure en la red es relativamente sencilla. Los administradores de red pueden ejecutar el comando AutoSecure desde la línea de comandos de Cisco IOS y seguir los pasos guiados para configurar las opciones de seguridad. Una vez configurado, AutoSecure puede ser ejecutado periódicamente para garantizar que la red y los dispositivos sigan protegidos.

Contraseñas

Para proteger los dispositivos de red, es fundamental utilizar contraseñas seguras, siguiendo las pautas estándar que incluyen lo siguiente:

- Utilizar una contraseña de al menos ocho caracteres.

- Crear contraseñas complejas, combinando letras mayúsculas y minúsculas, números, símbolos y espacios.

- Evitar contraseñas basadas en la repetición, palabras comunes del diccionario, secuencias de letras o números.

- Incluir errores de ortografía a propósito en la contraseña, por ejemplo, Lucian = Luci@n = LwC1@n.

- Cambiar las contraseñas con frecuencia.

- No anotar las contraseñas ni dejarlas en lugares obvios, como en el escritorio o el monitor.

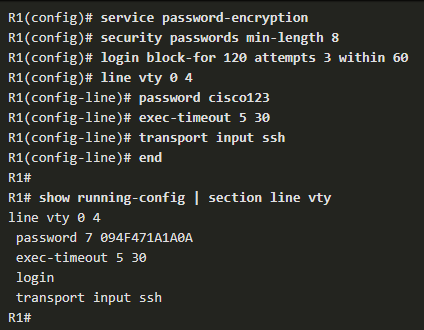

Seguridad adicional de contraseñas

El comando «service password-encryption» es utilizado en la configuración de routers y switches Cisco para cifrar las contraseñas almacenadas en su archivo de configuración. Esto hace que las contraseñas no se muestren en texto plano cuando se visualiza la configuración del dispositivo.

El comando «security passwords min-length 8» se utiliza para establecer una longitud mínima de contraseña de ocho caracteres en el dispositivo. Esto ayuda a garantizar que las contraseñas sean lo suficientemente fuertes para resistir los intentos de fuerza bruta.

El comando «login block-for 120 attempts 3 within 60» se utiliza para proteger el dispositivo contra intentos de inicio de sesión fallidos. Después de tres intentos fallidos de inicio de sesión dentro de un período de 60 segundos, el dispositivo bloqueará el intento de inicio de sesión durante 120 segundos. Esto ayuda a proteger el dispositivo contra intentos de inicio de sesión malintencionados.

Habilitación de SSH

Para habilitar SSH en un dispositivo Cisco, sigue estos pasos:

- Conéctate al dispositivo utilizando un cliente de terminal, como PuTTY o Terminal en Mac.

- Ingresa tus credenciales de inicio de sesión para acceder al modo privilegiado (enable).

- Verifica que el dispositivo tenga una clave RSA generada. Si no la tiene, genérala con el siguiente comando: crypto key generate rsa

- Configura el dominio del dispositivo utilizando el siguiente comando: ip domain-name <nombre de dominio>

- Configura la autenticación para SSH utilizando el siguiente comando: username <nombre de usuario> privilege 15 secret <contraseña>

- Habilita SSH en el dispositivo utilizando el siguiente comando: ip ssh version 2

- Configura la línea VTY para habilitar SSH ingresando el siguiente comando: line vty 0 15 transport input ssh login local

- Guarda la configuración utilizando el siguiente comando: wr

Con estos pasos, SSH debería estar habilitado en tu dispositivo Cisco y listo para ser utilizado.