En el mundo de la ciberseguridad, los términos IDS, IPS y SIEM son fundamentales para proteger las redes contra amenazas y ataques. En este artículo, exploraremos en detalle cada uno de estos componentes esenciales. Descubre cómo los sistemas de Detección de Intrusos (IDS), los sistemas de Prevención de Intrusiones (IPS) y la Gestión de la Información y Eventos de Seguridad (SIEM) trabajan en conjunto para detectar, prevenir y gestionar eficientemente posibles amenazas

¿Qué es un Sistema de detección de intrusos (IDS)?

Un Sistema de Detección de Intrusos (IDS) es una herramienta fundamental en el ámbito de la seguridad informática. Su objetivo principal es detectar y prevenir posibles intrusiones en una red o sistema informático. El IDS monitorea de forma activa y continua el tráfico de datos en busca de actividades maliciosas o comportamientos anormales que puedan indicar la presencia de intrusos o actividades no autorizadas.

Además de detectar posibles amenazas, los IDS también generan alertas o notificaciones para informar a los administradores del sistema sobre posibles intentos de intrusión. Estas alertas suelen incluir información relevante, como la dirección IP del atacante, el tipo de ataque detectado y la gravedad de la amenaza.

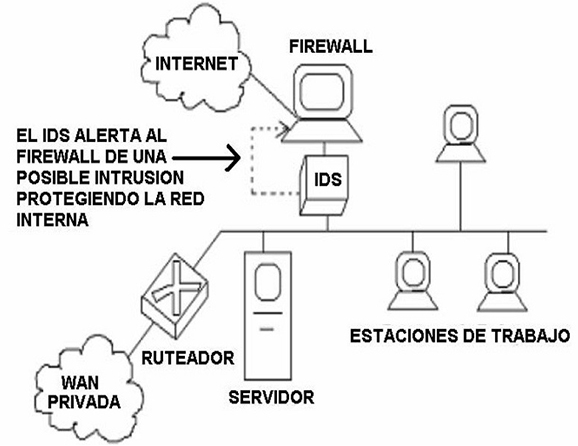

Es importante destacar que un IDS por sí solo no puede detener por completo las intrusiones, pero proporciona una capa adicional de seguridad al permitir una detección temprana de actividades sospechosas. Su integración con otros sistemas y medidas de seguridad, como firewalls, sistemas de prevención de intrusiones (IPS) y buenas prácticas de seguridad, ayuda a establecer una defensa más sólida y reducir los riesgos de ataques exitosos.

¿Cómo funciona un IDS?

El IDS funciona mediante el análisis exhaustivo de los datos de red en tiempo real. Utiliza una variedad de técnicas y algoritmos para identificar patrones de tráfico sospechosos, comparándolos con firmas conocidas de ataques o comportamientos anómalos previamente identificados. Estos patrones pueden incluir actividades como intentos de acceso no autorizado, escaneo de puertos, tráfico sospechoso o intentos de explotación de vulnerabilidades conocidas.

Ejemplos de patrones y algoritmos utilizados en el funcionamiento de un Sistema de Detección de Intrusos (IDS):

- Patrones de firmas: utilizan una base de datos de firmas conocidas de ataques previos para comparar y detectar actividades maliciosas. Estas firmas son patrones específicos de tráfico o comportamiento asociados con ataques conocidos, como ataques de denegación de servicio (DoS) o intentos de intrusión mediante exploits conocidos.

- Anomalía estadística: estos algoritmos construyen un perfil de lo que se considera un comportamiento normal en función de los datos históricos y las métricas de tráfico. Luego, comparan las métricas actuales con el perfil establecido y generan alertas cuando se detecta una desviación significativa.

- Detección de comportamiento: pueden analizar el tráfico de red en busca de comportamientos sospechosos o patrones de actividad inusuales. Esto implica el seguimiento y análisis de métricas como la frecuencia de conexiones, el volumen de tráfico, los patrones de acceso a recursos o la secuencia de eventos. Por ejemplo, si un host realiza un gran número de intentos de inicio de sesión fallidos en un corto período de tiempo, el IDS puede generar una alerta indicando un posible intento de fuerza bruta.

- Inspección profunda de paquetes (DPI): algunos IDS realizan una inspección profunda de los paquetes para analizar el contenido de los mismos. Esto implica examinar los encabezados y los datos de los paquetes en busca de patrones o características específicas asociadas con actividades maliciosas. Por ejemplo, pueden detectar patrones utilizados en ataques de inyección de SQL o intentos de explotar vulnerabilidades conocidas.

- Algoritmos de aprendizaje automático (Machine Learning): también pueden hacer uso de algoritmos de aprendizaje automático para detectar y clasificar patrones de tráfico malicioso. Estos algoritmos son entrenados utilizando conjuntos de datos que contienen tanto ejemplos de tráfico normal como de tráfico malicioso.

Tipos de Sistemas de detección de Intrusos (IDS)

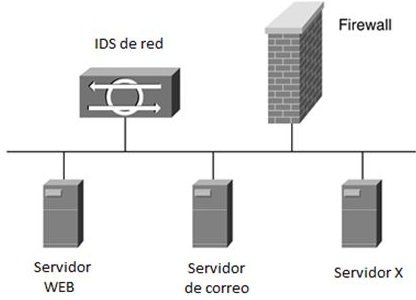

- IDS basados en red (NIDS): se ubican en puntos estratégicos de la red, como enrutadores o conmutadores, y monitorean el tráfico que pasa a través de ellos. Analizan los paquetes de datos en busca de actividades maliciosas o comportamientos anómalos. Los NIDS pueden detectar ataques dirigidos a múltiples sistemas dentro de la red y son especialmente útiles en redes grandes. Algunos ejemplos populares de NIDS incluyen Snort, Suricata y Bro.

- IDS basados en host (HIDS): se instalan en los sistemas individuales (hosts) y monitorean de cerca las actividades y eventos que ocurren en el sistema operativo, como intentos de acceso no autorizado, cambios en archivos críticos o modificaciones en la configuración del sistema. Los HIDS proporcionan una visibilidad detallada de las actividades en el nivel del host y son efectivos para detectar amenazas locales. Algunos ejemplos de HIDS son OSSEC, Tripwire y McAfee Host Intrusion Prevention.

- IDS de firma o basados en reglas: utilizan una base de datos de firmas o reglas conocidas para identificar ataques específicos. Comparan los patrones de tráfico con las firmas almacenadas y generan alertas cuando se encuentra una coincidencia. Si bien son efectivos para detectar ataques conocidos, pueden tener dificultades para identificar ataques nuevos o variantes de ataques existentes. Snort es un ejemplo popular de un IDS basado en reglas.

- IDS de anomalía: se basan en el análisis de comportamientos y actividades normales para detectar anomalías en el tráfico de red o en los patrones de uso del sistema. Utilizan técnicas estadísticas y algoritmos de aprendizaje automático para establecer un perfil de comportamiento normal y generar alertas cuando se detectan desviaciones significativas. Los IDS de anomalía pueden detectar ataques desconocidos o variantes de ataques existentes. Algunos ejemplos de IDS de anomalía incluyen ArcSight y Darktrace.

- IDS híbridos: combinan las características de los IDS basados en reglas y los IDS de anomalía. Utilizan firmas y reglas para detectar ataques conocidos y, al mismo tiempo, analizan el tráfico en busca de comportamientos anómalos. Esta combinación permite una detección más sólida y reduce la probabilidad de falsos positivos o falsos negativos. Suricata y McAfee Network Security Platform son ejemplos de IDS híbridos.

¿Qué es un Sistema de prevención de intrusiones (IPS)?

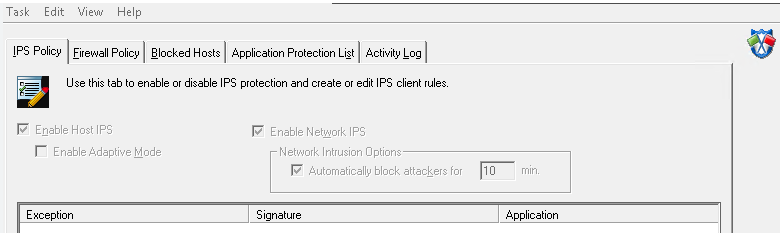

Un Sistema de Prevención de Intrusiones (IPS, por sus siglas en inglés) es una herramienta diseñada para detectar y prevenir activamente las intrusiones en una red o sistema. A diferencia de un Sistema de Detección de Intrusos (IDS), que se centra principalmente en la detección y generación de alertas, un IPS tiene la capacidad adicional de tomar medidas preventivas y bloquear o mitigar los ataques en tiempo real.

El IPS analiza el tráfico de red en busca de patrones o comportamientos maliciosos y, cuando se detecta una amenaza, toma medidas para detenerla. Puede realizar acciones como bloquear el tráfico desde una dirección IP sospechosa, filtrar paquetes maliciosos, cerrar conexiones o enviar notificaciones a los administradores del sistema.

Al igual que los IDS, los IPS también utilizan firmas, reglas y técnicas de detección de anomalías para identificar amenazas. Sin embargo, la principal diferencia radica en su capacidad para tomar medidas preventivas y bloquear activamente los ataques. Además, los IPS suelen integrarse con otros sistemas de seguridad, como firewalls y sistemas de detección de intrusos, para proporcionar una defensa más completa y eficaz.

Tipos de Sistemas de prevención de intrusiones (IPS)

- IPS basado en red (NIPS):

El IPS basado en red se implementa en puntos estratégicos de la red y monitorea el tráfico en tiempo real para detectar y prevenir intrusiones. Algunos de los tipos de IPS basados en red más utilizados son:

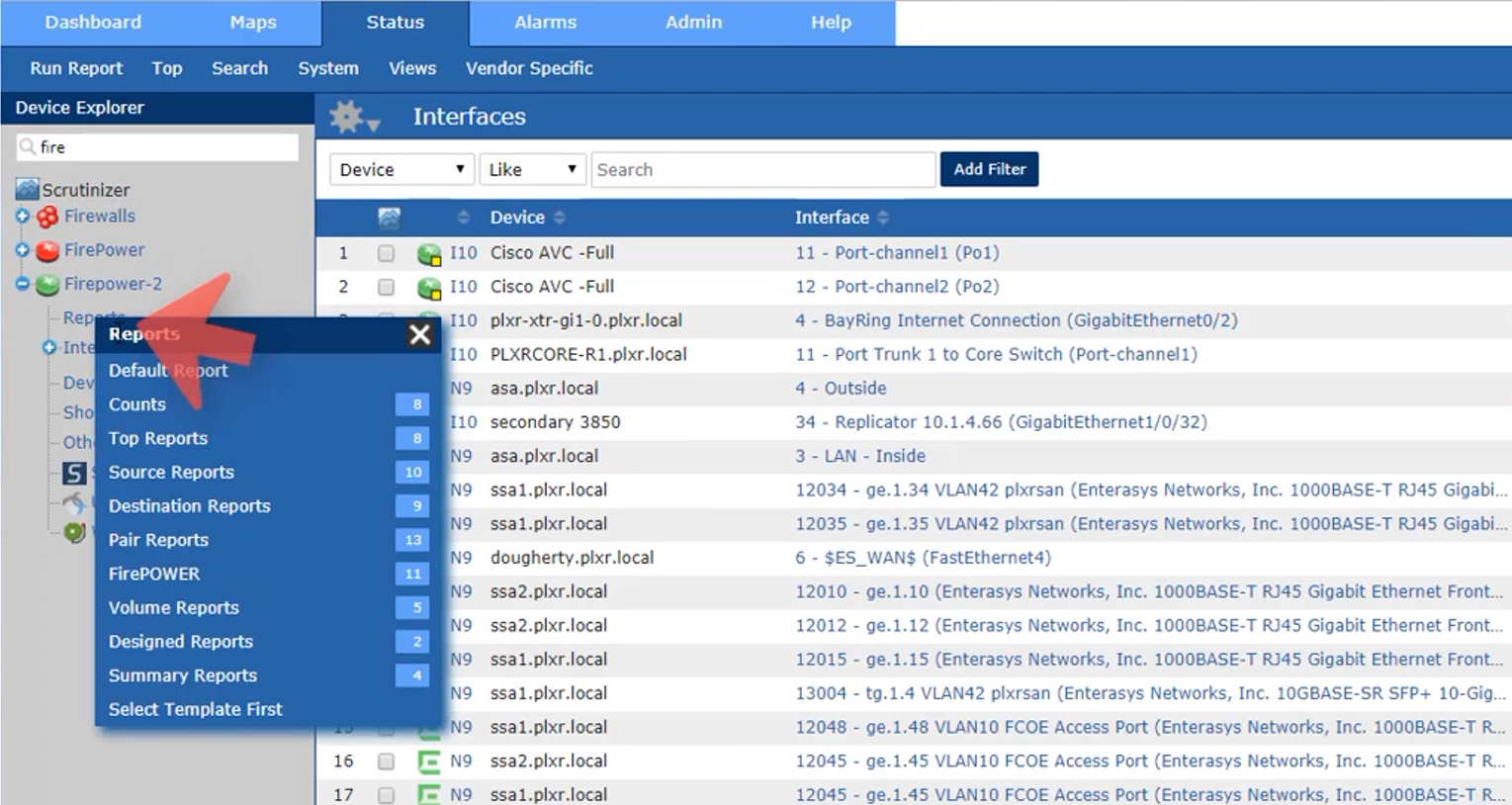

- Cisco Firepower: proporciona una protección integral contra amenazas, combina capacidades de firewall y IPS, y utiliza firmas y análisis de comportamiento para detectar y bloquear actividades maliciosas.

- Snort: sistema de prevención de intrusiones de código abierto que utiliza firmas y reglas para detectar y prevenir ataques conocidos. Es altamente personalizable y ampliamente utilizado en entornos de red.

- Palo Alto Networks: ofrece una solución integral de seguridad de red que incluye un IPS avanzado. Utiliza técnicas de inspección profunda de paquetes (DPI) y análisis de comportamiento para identificar y bloquear actividades maliciosas.

- IPS basado en host (HIPS):

El IPS basado en host se instala en los sistemas individuales y protege el host y las aplicaciones de posibles intrusiones. Aquí hay algunos ejemplos de IPS basados en host:

- McAfee Host Intrusion Prevention: proporciona una defensa en múltiples capas para los sistemas host. Utiliza firmas, reglas y análisis de comportamiento para detectar y prevenir ataques conocidos y desconocidos.

- Symantec Endpoint Protection: además de su función de antivirus, también incluye capacidades de IPS basado en host. Protege los sistemas host contra ataques conocidos y desconocidos mediante la detección de firmas y comportamientos maliciosos.

- OSSEC: sistema de detección de intrusos de código abierto que también ofrece funcionalidades de prevención de intrusiones. Supervisa el sistema host en busca de cambios no autorizados, intentos de acceso no autorizado y actividades sospechosas.

¿Qué es un sistema SIEM?

Un Sistema de Gestión de Información y Eventos de Seguridad (SIEM) es una solución de seguridad informática que combina la gestión de registros (logs) y la supervisión de eventos en tiempo real para proporcionar una visión integral de la postura de seguridad de una organización. El SIEM recopila, correlaciona y analiza los registros generados por diversos dispositivos y aplicaciones en una red, y genera alertas y reportes para detectar y responder a posibles amenazas o incidentes de seguridad.

El SIEM consta de tres componentes principales:

- Recopilación de datos: recopila registros y eventos generados por diferentes fuentes, como firewalls, servidores, sistemas de detección de intrusos (IDS), sistemas de prevención de intrusiones (IPS), aplicaciones, y otros dispositivos de red. Estos registros pueden incluir información sobre eventos de inicio de sesión, cambios en la configuración, tráfico de red, actividades sospechosas y más.

- Correlación y análisis: una vez que se recopilan los registros, el SIEM los correlaciona y analiza en busca de patrones y comportamientos anómalos. Utiliza reglas predefinidas, algoritmos de aprendizaje automático y técnicas de detección de anomalías para identificar posibles amenazas y eventos de seguridad. Al correlacionar eventos aparentemente no relacionados, el SIEM puede detectar ataques sofisticados que podrían pasar desapercibidos de forma aislada.

- Generación de alertas y reportes: cuando se identifica una actividad sospechosa o un evento de seguridad importante, el SIEM genera alertas para notificar a los administradores o equipos de seguridad. Estas alertas contienen detalles sobre el evento, su gravedad y la información relevante para iniciar una respuesta efectiva.

¿Por qué utilizar un sistema SIEM?

La implementación de un SIEM proporciona varios beneficios, como la detección temprana de amenazas, la mejora de la capacidad de respuesta a incidentes, la identificación de brechas de seguridad, el cumplimiento normativo y la generación de informes de seguridad. Al integrar y analizar datos de múltiples fuentes, el SIEM ayuda a las organizaciones a tener una visión completa de su infraestructura de seguridad y a tomar decisiones informadas para proteger sus activos digitales.

Herramientas SIEM más utilizadas

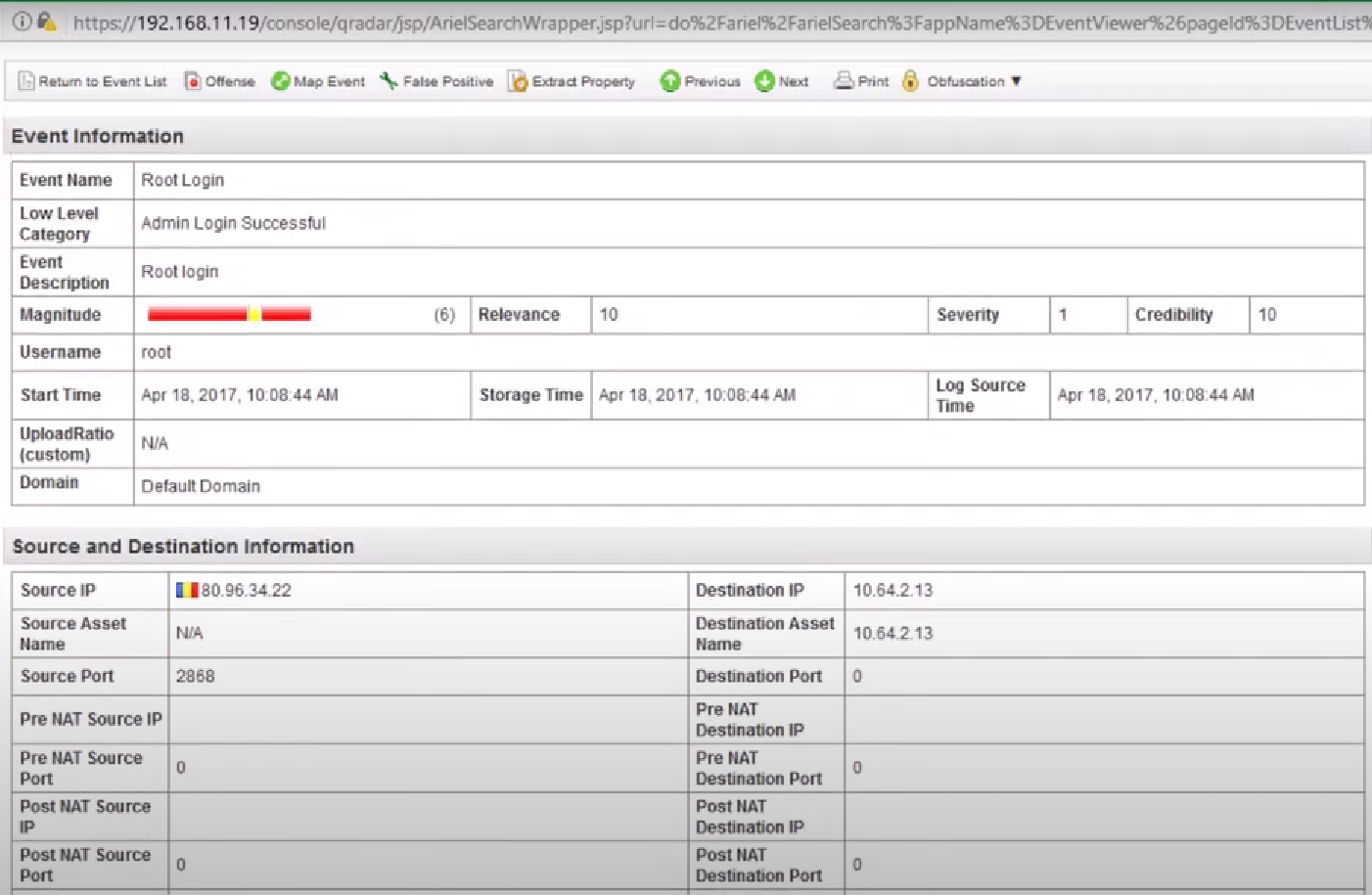

- IBM QRadar: solución SIEM líder en el mercado que combina la gestión de registros (logs), la correlación de eventos y la analítica de seguridad. Proporciona una amplia visibilidad de la postura de seguridad de una organización, identificando amenazas en tiempo real y generando alertas. Además, ofrece capacidades avanzadas de inteligencia de amenazas y cumplimiento normativo.

- Splunk Enterprise Security: se basa en la plataforma de análisis de datos Splunk y ofrece capacidades de seguridad mejoradas. Permite la recopilación, correlación y análisis de datos de seguridad en tiempo real, y ayuda a detectar y responder a incidentes de manera efectiva. También ofrece visualizaciones interactivas, generación de informes y detección de anomalías.

- LogRhythm: se enfoca en la detección y respuesta a amenazas cibernéticas. Recopila y correlaciona eventos de seguridad en tiempo real, utiliza análisis de comportamiento y aprendizaje automático para identificar actividades maliciosas, y proporciona una interfaz centralizada para la gestión de incidentes. Además, ofrece capacidades de cumplimiento normativo y automatización de respuestas.

- McAfee Enterprise Security Manager (ESM): proporciona una visión integral de la seguridad en toda la infraestructura de una organización. Recopila y correlaciona datos de múltiples fuentes, ofrece análisis de comportamiento y utiliza la inteligencia de amenazas para detectar actividades sospechosas. Además, ofrece capacidades de generación de informes, cumplimiento normativo y análisis forense.

- Elastic SIEM: basado en la popular plataforma Elastic Stack, Elastic SIEM ofrece una solución SIEM escalable y flexible. Permite la recopilación y correlación de registros, análisis de eventos y generación de alertas. Utiliza técnicas de aprendizaje automático para detectar anomalías y amenazas, y ofrece una interfaz intuitiva para la investigación y respuesta a incidentes. Además, se integra con otras soluciones de Elastic Stack, como Elasticsearch y Kibana.