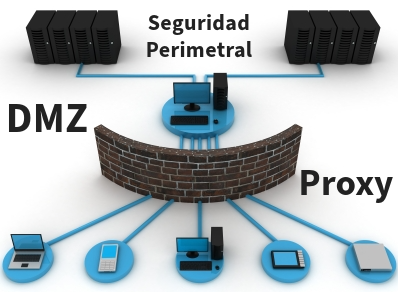

La seguridad perimetral es crucial en el mundo tecnológico actual. Se refiere a las medidas para proteger el perímetro de una red o sistema contra accesos no autorizados. En este artículo exploraremos su configuración, la puesta en marcha de una DMZ y cómo mejorar la seguridad con un firewall o proxy.

¿Qué es la seguridad perimetral?

La seguridad perimetral se refiere a las medidas de protección implementadas en los bordes de una red o sistema para salvaguardar su integridad y prevenir amenazas externas. Consiste en establecer barreras y controles de acceso que protegen el perímetro de una red contra posibles intrusiones y ataques cibernéticos.

El concepto de seguridad perimetral se popularizó a medida que las redes informáticas se volvieron más vulnerables a los ataques externos. Con el crecimiento de Internet, las organizaciones comenzaron a enfrentar amenazas cada vez más sofisticadas y persistentes. La necesidad de proteger los sistemas y los datos valiosos se hizo evidente, y la seguridad perimetral se convirtió en una estrategia clave para garantizar la confidencialidad, integridad y disponibilidad de los recursos.

El término «seguridad perimetral» no tiene un único creador o inventor, ya que evolucionó como una respuesta a las crecientes amenazas en el ámbito de la ciberseguridad. Sin embargo, a lo largo de los años, diferentes expertos y profesionales de seguridad han contribuido a su desarrollo y promoción.

Tipos de seguridad perimetral

Tipos comunes de seguridad perimetral:

- Firewall de red: se encarga de monitorear y controlar el tráfico de red, permitiendo o bloqueando el acceso según las reglas establecidas. Un ejemplo sería un firewall que bloquea todo el tráfico entrante no autorizado hacia una red corporativa, permitiendo solo conexiones permitidas.

- Sistema de detección y prevención de intrusiones (IDS/IPS): detecta actividades sospechosas en la red y genera alertas, mientras que un IPS bloquea activamente los intentos de intrusión. Por ejemplo, un IPS podría bloquear automáticamente un intento de ataque de fuerza bruta a un servidor.

- VPN (Red Privada Virtual): crea una conexión segura y encriptada a través de redes públicas, como Internet. Es especialmente útil cuando se necesita acceder a recursos o datos sensibles desde ubicaciones remotas. Por ejemplo, un empleado que se conecta a la red de su empresa mediante una VPN para acceder a archivos confidenciales mientras trabaja desde casa.

- Filtro de contenido: controla y restringe el acceso a determinados sitios web o tipos de contenido. Se utiliza para bloquear contenido malicioso, inapropiado o no relacionado con el trabajo. Por ejemplo, un filtro de contenido podría bloquear el acceso a redes sociales o sitios de juegos durante las horas de trabajo.

- Sistemas de prevención de pérdida de datos (DLP): ayudan a prevenir la filtración de información confidencial o sensible. Pueden monitorear y controlar el flujo de datos dentro y fuera de la red, evitando la transferencia no autorizada de archivos o la divulgación de información sensible. Por ejemplo, un DLP puede bloquear el envío de un archivo con información financiera confidencial por correo electrónico.

- Seguridad inalámbrica: como cifrado de datos y autenticación de usuarios, para proteger las conexiones Wi-Fi de posibles ataques. Por ejemplo, la implementación de un protocolo de seguridad WPA2 en un enrutador inalámbrico para proteger la red doméstica.

¿Cómo mejorar la seguridad perimetral?

- Actualizar y parchear regularmente: mantener todos los dispositivos y software al día con las últimas actualizaciones y parches de seguridad es esencial. Esto ayuda a cerrar posibles brechas de seguridad conocidas y a corregir vulnerabilidades que podrían ser aprovechadas por los atacantes.

- Implementar firewalls avanzados: considera implementar firewalls de próxima generación que ofrezcan funciones más avanzadas, como inspección profunda de paquetes, prevención de intrusiones y detección de malware. Estos firewalls pueden proporcionar una mejor defensa contra amenazas actuales y emergentes.

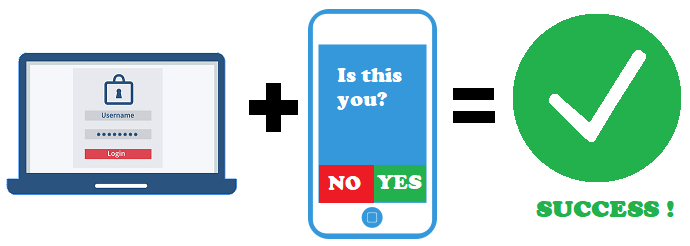

- Utilizar autenticación de múltiples factores (MFA): agrega una capa adicional de seguridad al requerir que los usuarios proporcionen más de una forma de verificación para acceder a los sistemas o datos sensibles. Esto puede incluir algo que el usuario conoce (contraseña), algo que posee (token de seguridad) y algo inherente al usuario (huella dactilar o reconocimiento facial).

- Implementar sistemas de prevención de intrusiones (IPS): puede detectar y bloquear activamente intentos de intrusión o ataques maliciosos. Configura tu IPS para que actualice automáticamente las reglas de seguridad y establezca alertas en tiempo real para actuar rápidamente frente a posibles amenazas.

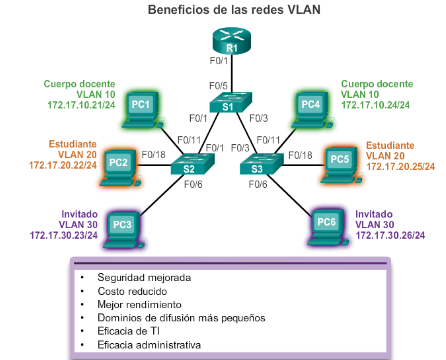

- Aplicar segmentación de red: divide tu red en segmentos o zonas más pequeñas y restringe el acceso entre ellas. Esto limita la propagación de posibles ataques y ayuda a mitigar el impacto de una intrusión. Además, asegúrate de que los permisos y privilegios de acceso sean adecuados para cada segmento.

- Implementar soluciones de prevención de pérdida de datos (DLP): puede monitorear y controlar el flujo de datos dentro y fuera de la red, evitando la fuga o filtración de información confidencial. Configura políticas para identificar y prevenir la transferencia no autorizada de datos sensibles.

- Realizar auditorías de seguridad y pruebas de penetración: realiza auditorías periódicas de seguridad para identificar vulnerabilidades y evaluar la eficacia de tus medidas de seguridad perimetral. Las pruebas de penetración también pueden ayudar a detectar debilidades y áreas de mejora.

- Capacitar a los empleados en seguridad: es importante educar y capacitar a los empleados sobre buenas prácticas de seguridad, como la creación de contraseñas seguras, la identificación de correos electrónicos de phishing y el manejo adecuado de los datos corporativos.

¿Qué es y para qué sirve un cortafuegos (firewall)?

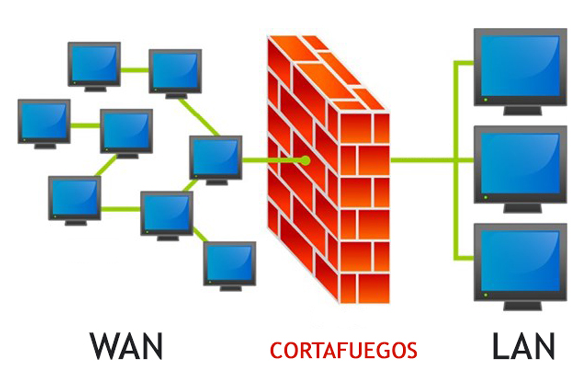

Un cortafuegos, también conocido como firewall en inglés, es una medida de seguridad fundamental utilizada en redes informáticas para proteger los sistemas y datos contra amenazas externas. Su principal objetivo es controlar y filtrar el tráfico de red que entra y sale de una red, según reglas predefinidas, con el fin de prevenir accesos no autorizados y mitigar posibles ataques.

El cortafuegos actúa como una barrera de protección entre la red interna y el mundo exterior, estableciendo una línea de defensa en el perímetro de la red. Puede ser tanto un dispositivo físico como un software que se implementa en un servidor o enrutador. Su función principal es permitir o bloquear el tráfico basándose en políticas de seguridad establecidas.

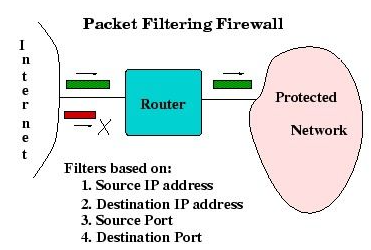

Los cortafuegos examinan los paquetes de datos que atraviesan la red y aplican reglas para decidir qué paquetes son permitidos y cuáles son bloqueados. Estas reglas pueden basarse en diferentes criterios, como direcciones IP, puertos de red, protocolos de comunicación y contenido específico. Los cortafuegos también pueden realizar inspección profunda de paquetes (DPI), lo que significa analizar el contenido de los paquetes en busca de amenazas o patrones maliciosos.

La funcionalidad de un cortafuegos incluye:

- Filtrado de paquetes: examina cada paquete de datos que entra o sale de la red y toma decisiones basadas en las reglas de filtrado establecidas. Esto ayuda a bloquear el tráfico no autorizado y garantizar que solo se permita el tráfico legítimo.

- Traducción de direcciones de red (NAT): puede realizar NAT, que permite ocultar las direcciones IP internas de los dispositivos de la red detrás de una única dirección IP pública. Esto ayuda a proteger la red interna y dificulta el seguimiento y los ataques directos.

- Control de aplicaciones: algunos cortafuegos modernos tienen la capacidad de controlar y limitar el acceso a aplicaciones específicas en la red. Esto puede incluir bloquear el acceso a redes sociales, servicios de mensajería instantánea o aplicaciones de intercambio de archivos.

- VPN (Red Privada Virtual): algunos cortafuegos ofrecen la capacidad de establecer conexiones seguras a través de VPN, lo que permite a los usuarios acceder de forma segura a la red interna desde ubicaciones remotas.

Configuración de un cortafuegos

La configuración de un cortafuegos es un proceso importante para garantizar su correcto funcionamiento y proporcionar una sólida protección a la red. A continuación, se detallan los pasos generales para configurar un cortafuegos:

- Definir los objetivos de seguridad: es fundamental establecer los objetivos de seguridad específicos que se desean lograr con el cortafuegos. Esto implica identificar las amenazas potenciales, los recursos que se desean proteger y las políticas de seguridad que se aplicarán.

- Determinar las reglas de filtrado: son las directrices que definen qué tráfico de red se permite o se bloquea. Estas reglas se basan en criterios como direcciones IP, puertos de red, protocolos y contenido. Es importante definir y configurar estas reglas de manera precisa y coherente para evitar brechas de seguridad.

- Configurar las políticas de seguridad: son el conjunto de reglas y directrices que establecen cómo se deben gestionar y proteger los recursos de la red. Esto incluye decisiones sobre el acceso a la red, la autenticación de usuarios, la gestión de contraseñas, la detección de intrusiones, entre otros. Configura las políticas de seguridad según las necesidades específicas de la organización.

- Establecer zonas de confianza: divide la red en zonas de confianza según los niveles de seguridad requeridos. Por ejemplo, puedes tener una zona para la red interna, otra para una red de invitados y una zona desmilitarizada (DMZ) para servicios públicos. Asigna reglas de filtrado y políticas de seguridad adecuadas para cada zona.

- Actualizar el firmware y los parches: asegúrate de mantener el cortafuegos actualizado con las últimas actualizaciones de firmware y parches de seguridad. Esto garantiza que el dispositivo esté protegido contra las últimas vulnerabilidades conocidas.

- Realizar pruebas de penetración: una vez configurado el cortafuegos, es recomendable realizar pruebas de penetración para evaluar su eficacia. Estas pruebas pueden identificar posibles debilidades y permitirte ajustar la configuración según sea necesario.

- Monitorear y mantener: la configuración del cortafuegos no es un proceso único; es importante monitorear de forma continua su funcionamiento y realizar ajustes según las necesidades cambiantes. Mantén un registro de los eventos de seguridad y revisa los registros del cortafuegos regularmente para identificar posibles problemas o actividades sospechosas.

Tipos de cortafuegos

Existen varios tipos de cortafuegos que se utilizan en diferentes contextos para proporcionar seguridad en redes y sistemas. A continuación, se describen algunos de los tipos más comunes de cortafuegos:

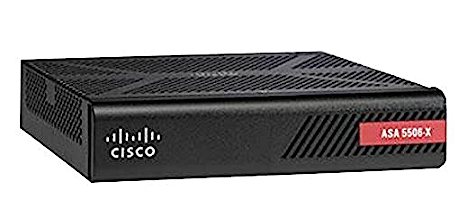

- Cortafuegos de red: también conocidos como cortafuegos de perímetro, se encargan de proteger el perímetro de la red:

- Cisco ASA (Adaptive Security Appliance)

- Fortinet FortiGate

- Juniper Networks SRX Series

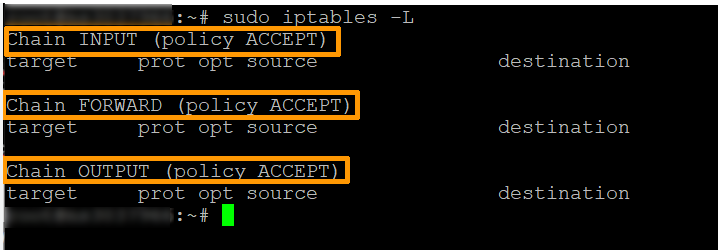

- Cortafuegos de host: se instalan en sistemas individuales y protegen los hosts contra amenazas locales:

- Windows Firewall (integrado en los sistemas operativos Windows)

- iptables (utilizado en sistemas Linux)

- Norton Personal Firewall

- Cortafuegos de aplicación: se centran en proteger aplicaciones y servicios específicos:

- ModSecurity (cortafuegos de aplicaciones web)

- Azure Application Gateway (cortafuegos de aplicaciones en la nube de Microsoft Azure)

- AWS WAF (Web Application Firewall)

- Cortafuegos de próxima generación (NGFW): combinan funciones de los cortafuegos tradicionales con capacidades avanzadas de seguridad:

- Palo Alto Networks Next-Generation Firewall

- Check Point Next Generation Firewall

- Cisco Firepower

- Cortafuegos de filtrado de contenido: se enfocan en controlar y filtrar el acceso a contenido específico en línea:

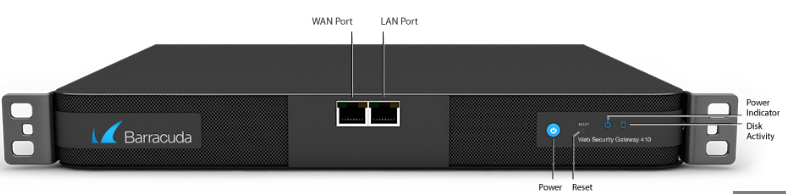

- Barracuda Web Filter

- McAfee Web Gateway

- Sophos UTM (Unified Threat Management)

Ventajas y desventajas de los firewalls

Los firewalls, o cortafuegos, son una parte fundamental de la seguridad de la red, pero como cualquier tecnología, tienen sus ventajas y desventajas. A continuación, se presentan algunas de ellas:

Ventajas de los firewalls:

- Protección contra amenazas externas: brindan una barrera de protección en el perímetro de la red, ayudando a prevenir accesos no autorizados y bloqueando el tráfico malicioso proveniente de fuentes externas, como ataques de hackers, malware y virus.

- Control y filtrado del tráfico: permiten definir reglas de filtrado para controlar qué tipo de tráfico se permite y cuál se bloquea. Esto ayuda a evitar el acceso no deseado a la red y permite establecer políticas de seguridad que se ajusten a las necesidades de la organización.

- Segmentación de red: permiten dividir la red en zonas de confianza, lo que facilita la implementación de una arquitectura de seguridad en capas. Esto ayuda a limitar la propagación de posibles ataques y a proteger recursos críticos.

- Monitoreo y registro de eventos: pueden generar registros detallados de los eventos de seguridad, lo que facilita el monitoreo de la red y la detección de actividades sospechosas. Estos registros pueden ser útiles para investigar incidentes y realizar análisis forenses.

Desventajas de los firewalls:

- Limitaciones en el tráfico cifrado: pueden tener dificultades para inspeccionar y filtrar el tráfico cifrado, como las comunicaciones a través de SSL/TLS. Esto puede permitir que amenazas pasen desapercibidas si se encuentran dentro de una conexión cifrada.

- Riesgo de configuraciones incorrectas: una configuración incorrecta o inadecuada de un firewall puede llevar a brechas de seguridad o bloqueo de tráfico legítimo. Es importante contar con personal capacitado y seguir mejores prácticas de configuración para evitar problemas.

- No protegen contra amenazas internas: aunque los firewalls son efectivos para proteger la red del tráfico externo no autorizado, no son tan eficaces en la detección de amenazas internas o en la prevención de ataques desde dentro de la red.

- Complejidad de gestión: los firewalls pueden ser complejos de configurar, administrar y mantener, especialmente en redes grandes o con múltiples sitios. Requieren de personal especializado para su gestión y actualización continua.

Componentes de un firewall

- Reglas de filtrado: instrucciones que dictan cómo se debe manejar el tráfico de red. Estas reglas establecen criterios específicos para permitir o bloquear el tráfico según distintos parámetros, como direcciones IP, puertos, protocolos o tipos de paquetes.

- Inspección de paquetes: técnica que examina los paquetes individuales de datos que fluyen a través de un firewall. Puede analizar la dirección IP de origen y destino, los puertos utilizados, los protocolos de comunicación y otro tipo de información relevante. Esta inspección permite determinar si un paquete debe ser permitido o bloqueado según las reglas establecidas.

- NAT (Network Address Translation): proceso que permite asignar direcciones IP privadas a dispositivos internos en una red y traducirlas a una dirección IP pública cuando se comunican con redes externas. Esto ayuda a ocultar las direcciones IP internas y proporciona una capa adicional de seguridad.

- VPN (Virtual Private Network): permite establecer conexiones seguras y cifradas a través de redes no seguras, como Internet. Los firewalls pueden proporcionar soporte para conexiones VPN, permitiendo que los usuarios remotos accedan a la red interna de forma segura.

- Registro y monitoreo: los firewalls suelen tener capacidades de registro y monitoreo para mantener un registro de los eventos y actividades de red. Estos registros son útiles para el seguimiento de incidentes de seguridad, la detección de intrusiones y el análisis forense.

- Actualizaciones de seguridad: los firewalls necesitan mantenerse actualizados con las últimas firmas de seguridad y parches para enfrentar las nuevas amenazas. Los proveedores de firewall suelen proporcionar actualizaciones regulares que incluyen mejoras de seguridad y correcciones de vulnerabilidades.

¿Qué es una DMZ y para qué sirve?

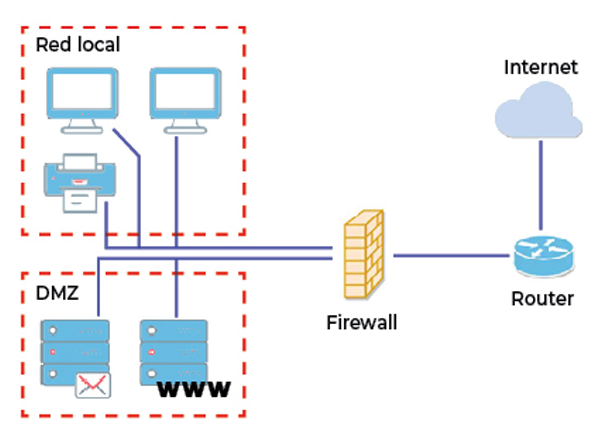

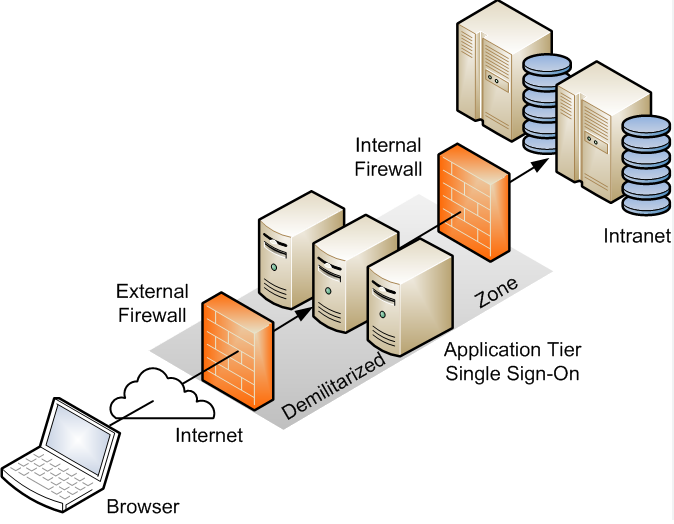

Una DMZ (Demilitarized Zone, en inglés) es una zona desmilitarizada en el contexto de la seguridad de redes. Se trata de una red separada y aislada que actúa como un área intermedia entre una red interna confiable y una red externa no confiable, como Internet. El propósito principal de una DMZ es proporcionar una capa adicional de seguridad al separar los sistemas de alta seguridad de los sistemas accesibles al público.

La DMZ se configura generalmente mediante el uso de firewalls y routers, y se encuentra ubicada entre la red interna y la red externa. En una configuración típica, los servidores o servicios que necesitan ser accesibles desde Internet, como servidores web, servidores de correo electrónico o servidores de aplicaciones, se colocan en la DMZ. Estos servidores son visibles desde la red externa, pero están aislados de la red interna.

La DMZ ofrece varios beneficios y funciones importantes:

- Seguridad: al colocar los servidores públicos en la DMZ, se reduce el riesgo de que un ataque exitoso en la red externa pueda comprometer directamente los sistemas internos más sensibles. Esto proporciona una capa adicional de protección para los recursos críticos de la red interna.

- Segmentación: ayuda a segmentar y separar claramente los sistemas internos de los sistemas externos, lo que facilita la administración y el control de la seguridad. Los sistemas internos pueden implementar reglas de filtrado de firewall más restrictivas para limitar el tráfico proveniente de la DMZ.

- Acceso controlado: los sistemas ubicados en la DMZ pueden ser configurados para permitir un acceso controlado desde Internet. Esto permite que los servicios públicos sean accesibles para los usuarios externos autorizados, al tiempo que se limita el acceso no autorizado a la red interna.

- Monitoreo: al tener una zona intermedia, se pueden implementar medidas de monitoreo y registro más efectivas para detectar actividades sospechosas o intentos de intrusión. Esto facilita la detección temprana de amenazas y la respuesta oportuna ante posibles incidentes de seguridad.

- Escalabilidad: permite una mayor escalabilidad de la infraestructura de servicios públicos, ya que los nuevos servidores o servicios se pueden agregar a la DMZ sin afectar directamente la red interna.

Configuración de una DMZ

- Diseño de la topología de red: determina la arquitectura de red que utilizarás para implementar la DMZ. Por lo general, implica tener al menos tres zonas de red: la red interna, la DMZ y la red externa. Estas zonas deben estar separadas y aisladas entre sí.

- Selección de los servidores y servicios: identifica los servidores y servicios que se ubicarán en la DMZ. Estos pueden incluir servidores web, servidores de correo electrónico, servidores de aplicaciones u otros servicios que necesiten ser accesibles desde Internet.

- Configuración de los firewalls: utiliza firewalls para crear una barrera de seguridad entre la DMZ y las redes interna y externa. Configura las reglas de filtrado para permitir el tráfico necesario hacia los servidores de la DMZ y restringir el tráfico no autorizado. Es recomendable utilizar firewalls con capacidades de inspección de paquetes y filtrado a nivel de aplicación para una seguridad más robusta.

- Configuración de direcciones IP: asigna direcciones IP a los servidores de la DMZ. Puedes utilizar direcciones IP públicas o privadas, dependiendo de tus necesidades y requisitos de seguridad. Si utilizas direcciones IP privadas, deberás configurar NAT (Network Address Translation) en el firewall para traducir las direcciones IP internas a direcciones IP públicas cuando sea necesario.

- Acceso desde la red interna: establece reglas de filtrado en el firewall que permitan el acceso controlado desde la red interna hacia los servidores de la DMZ. Es importante restringir el acceso solo a los servicios necesarios y utilizar autenticación y cifrado para garantizar una comunicación segura.

- Acceso desde la red externa: configura las reglas de filtrado en el firewall para permitir el acceso desde Internet a los servicios de la DMZ. Define reglas específicas para cada servicio y utiliza medidas de seguridad adicionales, como el uso de VPN (Virtual Private Network) para acceder a los recursos de la DMZ de manera segura.

- Monitoreo y registro: implementa medidas de monitoreo y registro en la DMZ para detectar actividades sospechosas o intentos de intrusión. Configura alertas y registros de eventos para una supervisión continua de la seguridad de la DMZ.

- Actualizaciones y parches: mantén los sistemas de la DMZ actualizados con las últimas actualizaciones de seguridad y parches. Esto incluye tanto el sistema operativo como las aplicaciones y servicios utilizados en la DMZ.

¿Qué es un servidor Proxy?

Un servidor proxy es un intermediario entre un cliente y un servidor final. Actúa como un punto de conexión que recibe las solicitudes del cliente y las envía al servidor correspondiente. La función principal de un servidor proxy es actuar en nombre del cliente para proporcionar ciertos beneficios, como mejorar el rendimiento, la privacidad y el control de acceso a los recursos de la red.

Existen diferentes tipos de servidores proxy, cada uno con características y funcionalidades específicas. Algunos de los tipos más comunes son:

- Proxy HTTP: se utiliza para gestionar las solicitudes y respuestas relacionadas con el protocolo HTTP. Puede almacenar en caché las páginas web y los recursos asociados, lo que permite acelerar la carga de contenido al entregarlo desde su caché en lugar de solicitarlo al servidor original. Además, puede filtrar y bloquear ciertos contenidos o sitios web según las políticas establecidas.

- Proxy HTTPS: similar al proxy HTTP, el proxy HTTPS se encarga de las solicitudes y respuestas relacionadas con el protocolo HTTPS, utilizado para conexiones seguras mediante cifrado SSL/TLS. Este tipo de proxy permite inspeccionar y filtrar el tráfico cifrado, lo que proporciona una capa adicional de seguridad.

- Proxy inverso: a diferencia de un proxy convencional, un proxy inverso se sitúa en el lado del servidor y actúa como un intermediario para las solicitudes de los clientes hacia varios servidores. Es útil cuando hay múltiples servidores que ofrecen un mismo servicio y se desea distribuir la carga entre ellos. También proporciona una capa adicional de seguridad al ocultar la verdadera dirección IP del servidor y ofrecer capacidades de balanceo de carga.

- Proxy transparente: este tipo de proxy no requiere ninguna configuración en el cliente, ya que redirige automáticamente todas las solicitudes de red sin que el cliente lo sepa. Es invisible para el cliente y se utiliza principalmente para aplicar políticas de filtrado o control de acceso sin requerir la intervención del usuario.

- Proxy SOCKS: el protocolo SOCKS se utiliza para establecer conexiones a través de un firewall de red. Un servidor proxy SOCKS actúa como intermediario entre el cliente y el servidor final y permite el enrutamiento de paquetes de datos entre ellos.

Los servidores proxy pueden ser utilizados por diferentes razones, como mejorar el rendimiento al almacenar en caché contenido, controlar y filtrar el tráfico de red, permitir el acceso a recursos restringidos o proporcionar una capa adicional de anonimato y privacidad al ocultar la identidad del cliente.

Ventajas y desventajas de un servidor Proxy

Ventajas:

- Mejora del rendimiento: puede almacenar en caché recursos web, como páginas y archivos multimedia, lo que permite una entrega más rápida al cliente. Al mantener una copia en su caché, el proxy puede responder a las solicitudes posteriores sin tener que enviarlas al servidor original, lo que reduce la carga de la red y acelera la carga del contenido.

- Control de acceso: puede implementar políticas de control de acceso para limitar el acceso a ciertos recursos de red. Puede bloquear sitios web específicos, filtrar contenido no deseado o controlar el acceso a determinados servicios en función de políticas predefinidas. Esto ayuda a mantener un entorno de red seguro y en línea con las políticas establecidas por la organización.

- Anonimato y privacidad: al utilizar un servidor proxy, la dirección IP del cliente se oculta y se sustituye por la dirección IP del servidor proxy. Esto proporciona un cierto nivel de anonimato y privacidad al navegar por Internet, ya que los servidores finales solo ven la dirección IP del proxy en lugar de la del cliente original.

- Seguridad: puede actuar como una capa adicional de seguridad al filtrar y bloquear el tráfico malicioso o no autorizado. Puede proteger a los clientes y servidores de amenazas, como ataques de denegación de servicio (DDoS), intrusiones o malware, al inspeccionar y filtrar el tráfico en busca de comportamientos sospechosos.

Desventajas:

- Complejidad de configuración: configurar y administrar un servidor proxy puede requerir conocimientos técnicos y experiencia. La configuración incorrecta o inadecuada puede afectar el rendimiento de la red y causar problemas de conectividad. Es necesario realizar una configuración cuidadosa y tener en cuenta las necesidades específicas de la red y los requisitos de seguridad.

- Posible degradación del rendimiento: si el servidor proxy no está correctamente dimensionado o configurado, puede convertirse en un punto de cuello de botella y ralentizar el rendimiento de la red. La implementación de un proxy mal optimizado puede causar retrasos en las solicitudes y respuestas, lo que puede afectar negativamente la experiencia del usuario.

- Dependencia del servidor proxy: si el servidor proxy falla o experimenta problemas, puede afectar la conectividad y el acceso a los recursos de red. Esto puede generar interrupciones en el flujo de trabajo y causar inconvenientes para los usuarios.

- Limitaciones de compatibilidad: algunas aplicaciones y servicios pueden no ser compatibles con servidores proxy, lo que puede causar problemas de conectividad o funcionalidad. Al implementar un servidor proxy, es importante asegurarse de que sea compatible con los sistemas y servicios utilizados en la red.