En el capítulo 6 de la capa de enlace de datos de CCNA 1 estudiaremos cómo se preparan los datos para la capa física mediante la señalización. Investigaremos qué tipos de direcciones llevan dentro las tramas, si uno de destino o también otro origen relativo al campo de datos (data field).

Propósito de la capa de enlace de datos

La capa de enlace de datos

La capa de enlace de datos es la segunda capa del modelo OSI (Open Systems Interconnection) y de la arquitectura TCP/IP. En CCNA, se estudia principalmente la capa de enlace de datos del modelo OSI.

Las principales funciones de la capa de enlace de datos son las siguientes:

- Control de acceso al medio (MAC): La capa de enlace de datos establece las reglas para el acceso al medio físico de transmisión, como el cable o la red inalámbrica. La dirección MAC se utiliza para identificar cada dispositivo en la red.

- Control de flujo: La capa de enlace de datos regula el flujo de datos entre dispositivos para evitar que se pierdan paquetes o que se sobrecargue el buffer de recepción.

- Detección y corrección de errores: La capa de enlace de datos detecta y corrige errores en los datos que se transmiten por la red. Para ello, utiliza técnicas como la comprobación de redundancia cíclica (CRC).

- Fragmentación y reensamblado de paquetes: La capa de enlace de datos divide los datos en paquetes más pequeños para que puedan ser transmitidos a través de la red y los reensambla en el dispositivo receptor.

- Identificación de dispositivos: La capa de enlace de datos identifica los dispositivos de la red utilizando su dirección MAC.

- Control de enlace lógico: La capa de enlace de datos establece y termina conexiones de enlace lógico entre dispositivos en la red.

Subcapas de enlace de datos IEEE 802 LAN/MAN

La capa de enlace de datos se divide en dos subcapas: la subcapa de control de enlace lógico (LLC, Logical Link Control) y la subcapa de control de acceso al medio (MAC, Media Access Control).

- Logical Link Control (LLC): en contacto con la capa de red. Se implementa en software. No forma parte de la NIC pero se necesita para que la NIC funcione en el Sistema Operativo mediante los dirvers (vendor).

- Media Access Control (MAC): en contacto con la capa física. Implementada en hardware. Forma parte de la NIC, del firmware update. Se encarga también de cómo accedemos a la parte física. El medio puede ser compartido o dedicado.

Provisión de acceso a los medios

La provisión de acceso a los medios es una de las principales funciones de la capa de enlace de datos. La subcapa de control de acceso al medio (MAC) de la capa de enlace de datos se encarga de gestionar el acceso al medio físico de la red.

Existen varios protocolos de acceso al medio que se utilizan en la capa de enlace de datos, algunos de los cuales son:

- CSMA/CD (Carrier Sense Multiple Access with Collision Detection): se utiliza en redes Ethernet y se encarga de evitar colisiones entre paquetes de datos. Cuando un dispositivo quiere transmitir datos, primero comprueba si el medio está libre (carrier sense). Si el medio está libre, el dispositivo comienza a transmitir. Si dos dispositivos comienzan a transmitir al mismo tiempo y se produce una colisión, los dispositivos detienen la transmisión y esperan un tiempo aleatorio antes de volver a intentarlo.

- CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance): se utiliza en redes inalámbricas y es similar a CSMA/CD. Sin embargo, en lugar de detectar las colisiones, se utilizan técnicas para evitarlas.

- Token Passing: se utiliza en redes Token Ring y se encarga de garantizar que solo un dispositivo transmita datos a la vez. Los dispositivos pasan un token a través de la red para indicar que quieren transmitir. Cuando un dispositivo recibe el token, puede transmitir datos.

- Polling: se utiliza en redes de control y en algunas redes de área local. Un dispositivo central (polling station) se encarga de controlar el acceso al medio y solicita a cada dispositivo que transmita sus datos en un orden determinado.

Estándares de la capa de enlace de datos

Existen varias organizaciones que establecen estándares para la capa de enlace de datos y otras capas del modelo OSI. Algunas de las organizaciones más importantes son:

- IEEE (Institute of Electrical and Electronics Engineers).

- ITU (International Telecommunication Union).

- ISO (International Organization for Standardization).

- ANSI (American National Standards Institute).

Topologías

Topologías física y lógica

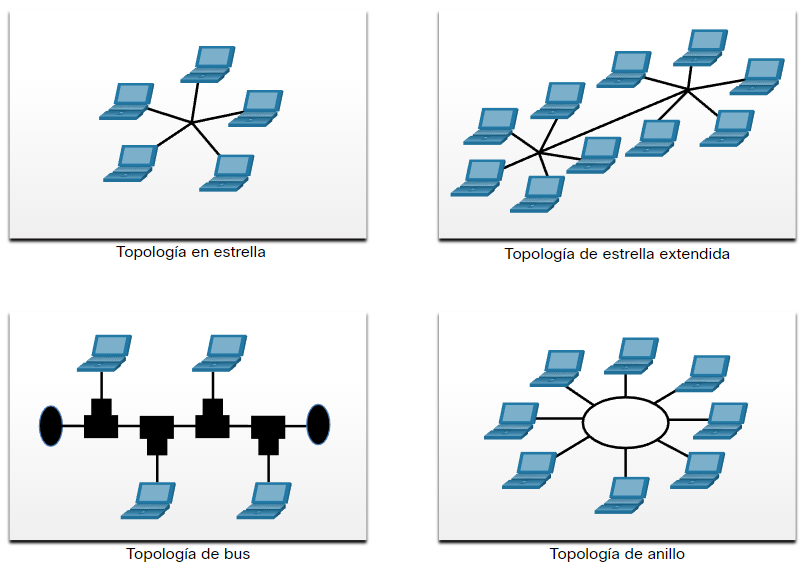

La topología física se refiere a la disposición física de los dispositivos de la red y cómo están conectados entre sí. Algunos ejemplos de topologías físicas incluyen:

- Topología en estrella: los dispositivos de la red están conectados a un dispositivo central, como un switch o un hub.

- Topología en anillo: los dispositivos están conectados en un círculo cerrado, y la información se transmite de un dispositivo a otro en un solo sentido.

- Topología en bus: todos los dispositivos están conectados a un cable común, y la información se transmite a través de este cable.

La topología lógica se refiere a cómo los dispositivos de la red se comunican entre sí y cómo se transmiten los datos. Los protocolos de acceso al medio, como CSMA/CD, CSMA/CA y Token Passing, son ejemplos de topologías lógicas.

Topologías de WAN

La capa de enlace de datos también se utiliza en las redes de área amplia (WAN). En las WAN, la topología se refiere a la disposición física de los dispositivos y las conexiones que se utilizan para conectar diferentes ubicaciones geográficas. Algunas de las topologías WAN más comunes son las siguientes:

- Topología en estrella: todas las ubicaciones se conectan a un dispositivo central, como un router.

- Topología en malla completa: todas las ubicaciones están conectadas directamente entre sí.

- Topología en malla parcial: algunas ubicaciones están conectadas directamente entre sí, mientras que otras están conectadas a través de una o más ubicaciones intermedias.

- Topología de anillo: las ubicaciones están conectadas en un círculo cerrado. La información se transmite de un dispositivo a otro en un solo sentido.

Topología WAN de punto a punto

En las redes de área amplia (WAN), las topologías punto a punto se utilizan para establecer conexiones directas entre dos ubicaciones geográficas. En esta topología, dos dispositivos se conectan directamente a través de una línea dedicada. Se utiliza una tecnología de capa de enlace de datos como PPP (Point-to-Point Protocol) para establecer la conexión y garantizar una transmisión de datos eficiente y segura.

Topologías de LAN

La capa de enlace de datos se utiliza en las redes de área local (LAN) para garantizar una transmisión de datos eficiente y segura. En las LAN, la topología se refiere a la disposición física de los dispositivos y las conexiones que se utilizan para conectar los dispositivos de la red. Algunas de las topologías LAN más comunes son la de estrella, en bus, en anillo o en malla.

En las LAN, se utilizan diferentes tecnologías de capa de enlace de datos, como Ethernet y Wi-Fi, para garantizar una transmisión de datos eficiente y segura.

Comunicación Dúplex completo y semidúplex

En la capa de enlace de datos, la comunicación puede ser dúplex completo o semidúplex, lo que se refiere a la capacidad de los dispositivos de la red para transmitir y recibir datos.

La comunicación dúplex completo se refiere a la capacidad de los dispositivos para transmitir y recibir datos simultáneamente. En este tipo de comunicación, no hay necesidad de esperar a que un dispositivo termine de transmitir antes de que el otro dispositivo comience a transmitir. La comunicación dúplex completo se utiliza a menudo en redes de alta velocidad, como las redes de área de almacenamiento (SAN).

La comunicación semidúplex, por otro lado, se refiere a la capacidad de los dispositivos para transmitir y recibir datos, pero no simultáneamente. En este tipo de comunicación, un dispositivo debe esperar a que el otro dispositivo termine de transmitir antes de comenzar a transmitir. La comunicación semidúplex se utiliza a menudo en redes de menor velocidad, como las redes de área local (LAN).

Un ejemplo de comunicación semidúplex es el protocolo de acceso al medio CSMA/CD utilizado en Ethernet. En este protocolo, los dispositivos deben esperar a que el medio esté libre antes de transmitir, y luego detectan las colisiones para evitar que dos dispositivos transmitan al mismo tiempo. Debido a esta técnica de detección de colisiones, solo un dispositivo puede transmitir a la vez, lo que hace que la comunicación sea semidúplex.

Métodos de control de acceso

En la capa de enlace de datos, existen dos métodos principales para el acceso a un medio compartido: el acceso por contienda y el acceso controlado. Estos métodos se utilizan para coordinar el acceso a un medio compartido y evitar que múltiples dispositivos transmitan al mismo tiempo.

El acceso por contienda es un método en el que los dispositivos detectan la presencia de un portador (medio ocupado) antes de transmitir. Si el medio está libre, el dispositivo comienza a transmitir sus datos. Sin embargo, si dos o más dispositivos transmiten simultáneamente, se produce una colisión de datos. En este método, no hay un control centralizado para la transmisión de datos y el dispositivo que detecta que el medio está libre es el que comienza la transmisión.

El acceso controlado, por otro lado, es un método en el que se utiliza un control centralizado para la transmisión de datos. En este método, un dispositivo central se encarga de coordinar la transmisión de datos en la red y asegurar que solo un dispositivo transmita a la vez. Esto reduce el riesgo de colisiones en la red y permite una transmisión de datos más eficiente.

Acceso por contención: CSMA/CD

El acceso por contención es un método de acceso a un medio compartido en la capa de enlace de datos en el que los dispositivos detectan la presencia de un portador (medio ocupado) antes de transmitir. El método de acceso por contención más común en Ethernet es el Carrier Sense Multiple Access with Collision Detection (CSMA/CD).

CSMA/CD es un método utilizado en redes Ethernet con cable para garantizar una transmisión de datos eficiente y segura. Antes de transmitir, un dispositivo detecta si el medio está libre. Si el medio está ocupado, el dispositivo espera hasta que esté libre antes de transmitir. Si dos dispositivos transmiten al mismo tiempo, se produce una colisión de datos. En ese momento, ambos dispositivos detienen su transmisión y esperan un período aleatorio de tiempo antes de intentar volver a transmitir.

Un ejemplo de cómo funciona CSMA/CD en una red Ethernet sería el siguiente: supongamos que dos dispositivos (A y B) están conectados a la misma red y desean transmitir datos. Ambos dispositivos escuchan para detectar si el medio está libre. Si el medio está libre, ambos dispositivos transmitirán al mismo tiempo. Como resultado, se producirá una colisión de datos y ambos dispositivos detendrán la transmisión. Luego, cada dispositivo espera un período de tiempo aleatorio antes de volver a intentar transmitir. Si solo uno de los dispositivos detecta que el medio está libre, entonces ese dispositivo comenzará a transmitir datos sin problemas.

Acceso por contención: CSMA/CA

El acceso por contención es un método de acceso a un medio compartido en la capa de enlace de datos en el que los dispositivos detectan la presencia de un portador (medio ocupado) antes de transmitir. El método de acceso por contención utilizado en redes inalámbricas es el Carrier Sense Multiple Access with Collision Avoidance (CSMA/CA).

En CSMA/CA, antes de transmitir, un dispositivo escucha para detectar si el medio está libre. Si el medio está ocupado, el dispositivo espera un tiempo aleatorio antes de intentar transmitir de nuevo. Cada dispositivo utiliza esta técnica de prevención de colisiones para evitar que dos o más dispositivos transmitan al mismo tiempo. Este método se utiliza en redes inalámbricas para minimizar la interferencia entre las señales de diferentes dispositivos.

Un ejemplo de cómo funciona CSMA/CA en una red inalámbrica sería el siguiente: supongamos que dos dispositivos (A y B) están conectados a la misma red inalámbrica y desean transmitir datos. Antes de transmitir, cada dispositivo escucha para detectar si el medio está libre. Si el medio está ocupado, cada dispositivo espera un tiempo aleatorio antes de intentar transmitir de nuevo. Si solo uno de los dispositivos detecta que el medio está libre, entonces ese dispositivo comenzará a transmitir datos sin problemas. Si ambos dispositivos intentan transmitir al mismo tiempo, se producirá una colisión de datos. En CSMA/CA, si se produce una colisión, los dispositivos implicados esperan un período de tiempo aleatorio antes de intentar volver a transmitir.

Trama de enlace de datos

La trama y sus campos

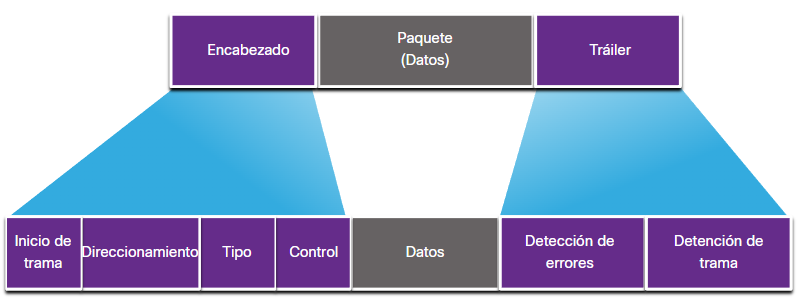

En la capa de enlace de datos, la información se transmite en forma de tramas, que son paquetes de datos que incluyen información de control y datos de usuario. Cada trama está formada por varias partes, que incluyen las siguientes:

- Encabezado de trama: El encabezado de trama es la primera parte de la trama y contiene información de control, como la dirección MAC de origen y destino, la longitud de la trama y la información de control de flujo.

- Datos de usuario: La siguiente parte de la trama es la carga útil, que son los datos de usuario que se transmiten. Esta sección de la trama puede contener cualquier tipo de datos, como texto, imágenes, audio o video.

- Secuencia de comprobación de redundancia cíclica (CRC): La CRC es una secuencia de bits que se utiliza para verificar la integridad de la trama. El remitente calcula el valor CRC de la trama y lo agrega al final de la trama. El destinatario luego calcula el valor CRC de la trama recibida y lo compara con el valor CRC incluido en la trama. Si los valores no coinciden, se sabe que la trama ha sido dañada durante la transmisión.

- Tráiler de trama: El tráiler de trama es la última parte de la trama y se utiliza para indicar el final de la trama. Esta sección de la trama puede incluir un patrón de bits específico que indica el final de la trama o un campo de relleno para asegurarse de que la trama tenga una longitud mínima.

Direcciones de Capa 2

En la capa de enlace de datos, cada dispositivo en una red tiene una dirección de capa 2 única que se utiliza para identificarlo en la red. Esta dirección se conoce como dirección MAC (Media Access Control). La dirección MAC es un identificador único de 48 bits que se asigna al adaptador de red de un dispositivo y se utiliza para controlar el acceso al medio de transmisión.

Las direcciones MAC están compuestas por seis pares de dígitos hexadecimales separados por dos puntos, como 00:1A:2B:3C:4D:5E. Los tres primeros pares de dígitos identifican al fabricante del adaptador de red y los tres últimos pares de dígitos son únicos para cada adaptador de red.

Hay dos tipos de direcciones MAC: la dirección de origen y la dirección de destino. La dirección de origen es la dirección MAC del dispositivo que está enviando la trama, mientras que la dirección de destino es la dirección MAC del dispositivo que está recibiendo la trama. Cada trama en una red contiene tanto la dirección de origen como la dirección de destino.

En una red local (LAN), las direcciones MAC se utilizan para enviar tramas de una estación a otra. Cuando un dispositivo necesita enviar una trama a otro dispositivo en la misma red, utiliza la dirección MAC del destinatario para asegurarse de que la trama llegue al dispositivo correcto. Si el destinatario no está en la misma red, la trama se enviará a través de la red hasta que llegue al destinatario.

Tramas LAN y WAN

En la capa de enlace de datos, las tramas se utilizan para enviar datos de una estación a otra en una red. Hay diferencias en las tramas utilizadas en LAN (Red de Área Local) y WAN (Red de Área Amplia).

Las tramas LAN se utilizan para enviar datos en redes de área local. Estas tramas están diseñadas para ser enviadas a través de medios de transmisión de alta velocidad, como Ethernet o Wi-Fi. Las tramas LAN contienen una dirección MAC de origen y una dirección MAC de destino, que se utilizan para identificar los dispositivos que envían y reciben la trama. La trama también contiene información de control, como la longitud de la trama y los datos de usuario que se transmiten.

Por otro lado, las tramas WAN se utilizan para enviar datos en redes de área amplia, como Internet. Estas tramas están diseñadas para ser enviadas a través de medios de transmisión de baja velocidad, como líneas telefónicas o fibra óptica. Las tramas WAN son más grandes que las tramas LAN y contienen información adicional, como encabezados de protocolo y una dirección de red. La dirección de red se utiliza para identificar la red de destino y el encabezado de protocolo se utiliza para identificar el protocolo utilizado para la transmisión.